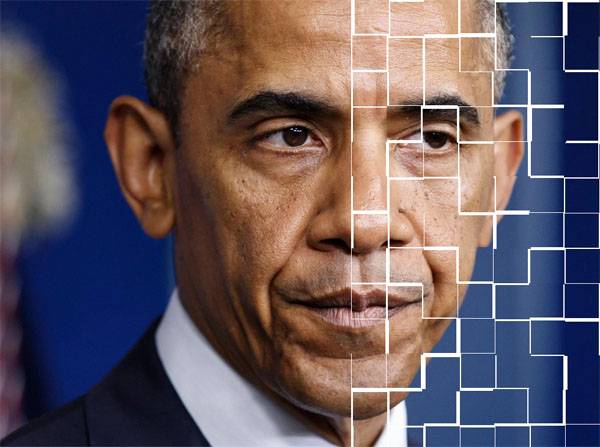

WP: la bomba digital de Obama para Rusia y Trump listo para explotar

Al mismo tiempo, queda claro por qué Estados Unidos se ha desentrañado y continúa desenvolviendo el entusiasmo por la supuesta interferencia de Rusia en el proceso electoral de Estados Unidos. Resulta que el tema se desenredó, de hecho, solo para justificar la declaración real de la guerra cibernética de Rusia, en cuyo umbral se encuentra Washington.

Se observa que la decisión final sobre el despliegue de armas cibernéticas en el sistema de infraestructura de la Federación Rusa será tomada por el actual presidente de los Estados Unidos, Donald Trump. Así, la decisión de Obama se convierte en un gancho para Trump. Después de todo, si Trump bloquea la iniciativa de su antecesor (y, de hecho, los servicios secretos de los EE. UU.), Sus oponentes tendrán una oportunidad adicional de declarar a Trump en las relaciones con el Kremlin e iniciar el juicio político al presidente. Si bloquea el despliegue de las armas cibernéticas, Trump no lo hará, entonces esto significa solo una cosa: los Estados Unidos declaran una guerra real en el espacio digital a Rusia.

Recordemos que en un momento Estados Unidos introdujo una especie de ciberarmas en las instalaciones nucleares iraníes. Luego, utilizando el virus, los Estados lograron destruir las centrífugas de enriquecimiento de uranio en la República Islámica.

El paso antirruso de los Estados Unidos se posiciona como una "respuesta a la intervención de Putin en la democracia estadounidense". La evidencia en los Estados Unidos no requiere ...

información