¿Qué tan seguro es el teléfono criptográfico Atlas?

FSUE "Centro científico y técnico" Atlas "resolvió el problema de la comunicación segura para 115 000 rub. Cuando cualquier tonto podría resolverlo para 1 000 000.

Asegurar la seguridad de la comunicación para las agencias gubernamentales y las empresas del complejo militar-industrial (DIC) es uno de los componentes más importantes de un sistema común de medidas para preservar los secretos estatales y militares.

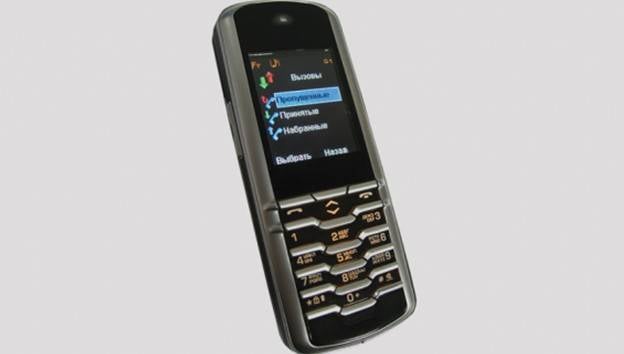

Este año, el Ministerio de Defensa de Rusia se unió a la lista de departamentos que usan teléfonos celulares con protección criptográfica de la información en sus actividades. Para los oficiales con acceso a documentos de la categoría más alta de secreto, los códigos nacionales de Atlas M-633C se compraron al precio de 115 mil rublos. noticias Se difundió instantáneamente a través de los medios de comunicación, provocando una controversial reacción pública.

Algunos discuten sobre la importancia primordial de mantener secretos militares. Otra parte del público expresa su descontento por el costo inexplicablemente alto. Se le reprocha a "Shifrofon" su funcionalidad primitiva (no un teléfono inteligente), olvidando que cada teléfono tiene una función clave. El teléfono debe poder llamar. El criptógrafo, además de la llamada, debe poder mantener la confidencialidad de las conversaciones. Y este es el principal valor y propósito del dispositivo Atlas.

En las páginas de la "Revisión Militar", ya había una discusión de una "gasa" por 2 mil dólares, pero, en mi opinión, esa discusión se llevó a cabo en el plano equivocado. La comparación escandalosa con el "analógico" chino barato no tenía sentido. Incluso si entre los productos de China hay un modelo externo similar, el propósito mismo del Atlas, como su fabricante (antes de cambiar el nombre, NTC Atlas del FSB de Rusia), indica claramente el hardware y software no estándar del dispositivo.

La pregunta principal de todos es: ¿qué tan alta es la capacidad de cifrado del “chifófono” doméstico? ¿Puede realizar las funciones que se le asignan relacionadas con la protección de información especialmente sensible?

En 2012-13, cuando no estaba relacionado con las órdenes del Ministerio de Defensa, la "gasa" se centró en un orden de magnitud menos atención. En la prensa abierta aparecieron periódicamente entrevistas con los desarrolladores e información más detallada sobre M-633С. Al menos, esta designación se encuentra en las noticias de la época.

En 2013, en una entrevista con el periódico “Izvestia”, el Director Adjunto de FSUE “Atlas”, Alexander Alferov, comentó sobre la decisión de comprar sistemas de encriptación para las empresas de Roscosmos. Lo más inesperado fue la declaración sobre el uso de dispositivos electrónicos extranjeros en dispositivos diseñados para llevar a cabo negociaciones secretas de importancia nacional.

(El enlace directo se encuentra en la parte inferior del artículo).

Entre otras características: la protección criptográfica se proporciona solo para el canal de voz, los SMS se transmiten en texto claro. Además, desde la publicación queda claro que el M-633C se suministra a varias agencias de seguridad, al menos desde el año 2012. Lo que confirma otra información anterior sobre la compra de "teléfonos celulares espía" para el Comité de Investigación de Rusia (ver el enlace).

En este sentido, como una persona sin experiencia en el campo de la protección criptográfica y la seguridad de la información, tengo dos preguntas interrelacionadas.

1. ¿Qué tan seguro es el uso de chips fabricados en el extranjero en números de códigos nacionales diseñados para negociar temas secretos?

2. Si el "relleno" no importa, y se puede comprar de manera segura en Taiwán, ¿cuál es el objetivo de este teléfono cifrado? Si la protección criptográfica es proporcionada por un programa especial, entonces ¿por qué no instalarla como una aplicación en cualquier teléfono inteligente?

De la descripción de "Atlas" queda claro que no está destinado a realizar llamadas en el campo de batalla, donde no hay comunicaciones móviles. Además, cualquier conexión móvil no es adecuada: para el trabajo del "teléfono espía", solo se requiere el "Megáfono". M-633С está diseñado para uso diario en redes GSM convencionales. Cualquier capacidad técnica excepcional, potencia de la señal, rango de trabajo o capacidades computacionales, no es diferente. La única diferencia con respecto a otros teléfonos móviles y teléfonos inteligentes es el cifrado de llamadas.

En el mercado civil hay muchas aplicaciones disponibles (y gratuitas) para el intercambio seguro de información. Entre los más famosos se encuentran: Signal (se rumorea que está cooperando con las autoridades de los EE. UU.), Silent Phone (teléfono silencioso, una pista clara), WhatsApp (descripción estándar: encriptación de extremo a extremo), Telegram doméstico y una gran variedad de Chat Secure, SecureChat, etc. monótonos. Disponible para cualquier teléfono inteligente y funcionando en cualquier plataforma.

(¡No es un anuncio!)

La mayoría de los mensajeros seguros utilizan tecnología de encriptación de extremo a extremo, en la que las claves de descifrado están disponibles solo en dos dispositivos en los que se realizó la conexión. Las claves se usan solo una vez, y con cada nueva sesión, las nuevas se generan automáticamente. La gravedad del nivel de ocultamiento de la información en estos programas se evidencia en los fuertes altercados de sus creadores con estructuras estatales en todo el mundo.

- Noticias, año 2017.

Obviamente, la NSA terrible y que todo lo ve, simplemente no tenía la capacidad y el poder de cómputo suficientes para descifrar los mensajes.

Volviendo al teléfono de cifrado doméstico con electrónica taiwanesa, notamos: ¿realmente, el "Centro Científico y Técnico Atlas" de FSUE no pudo crear un conjunto de aplicaciones seguras para negociación y mensajes de texto? Por supuesto, sin colocarlos en el dominio público (AppStore). Acceso y descarga de dichas aplicaciones, solo desde servidores seguros de estructuras estatales.

Como demuestra la práctica, esta es la solución más obvia, simple y bastante efectiva.

Aproximadamente la misma opinión es compartida por el diputado de la Duma Estatal, miembro del comité de seguridad Ilya Kostylev. En su opinión, en las condiciones modernas, la protección del análisis contextual de las conversaciones es más importante. La inteligencia extranjera no tiene la oportunidad de escuchar a cada uno individualmente, pero puede analizar miles de llamadas de palabras clave, obteniendo una imagen a gran escala de lo que está sucediendo. En esta dirección es necesario construir protección.

En otras palabras, hace cinco años, cuando Atlas era una "novedad" y solo aparecía en el mercado de las comunicaciones seguras, el Ministerio de Defensa no estaba interesado en adquirir tales dispositivos. El experto habla sobre los teléfonos móviles habituales con programas especiales. Ahora, después de cinco años, la opinión del Ministerio de Defensa ha cambiado dramáticamente.

La producción del mismo modelo de gasa durante al menos 6 años difícilmente puede contribuir a mantener el nivel de seguridad requerido. En los últimos años, la inteligencia de EE. UU. Probablemente tuvo la oportunidad de estudiar el elemento base, ya que recibió información y muestras de chips "secretos" directamente del fabricante.

No negamos la importancia de llevar a cabo negociaciones confidenciales, sino las características y los aspectos enumerados. historia La aparición de M-633 "Atlas" es alarmante para la preservación de los secretos de estado.

Enlaces a materiales:

https://iz.ru/news/553727

https://vpk.name/news/74355_sledstvennyii_komitet_pokupaet_shpionskie_mobilniki.html

información