Ciber armas de destrucción masiva

El mundo moderno se ha digitalizado. Todavía no del todo, pero su "digitalización" se está desarrollando a un ritmo rápido. Casi todo ya está conectado a la red o estará conectado en un futuro próximo: servicios financieros, servicios públicos, empresas industriales, las fuerzas armadas. Casi todo el mundo tiene un teléfono inteligente en uso, las “casas inteligentes” están ganando popularidad, con televisores inteligentes, refrigeradores, aspiradoras, lavadoras, hornos de microondas e incluso bombillas.

El primer automóvil, el Honda Legend, ya apareció, con el piloto automático de tercer nivel instalado, que controla completamente el automóvil hasta la posibilidad de una frenada de emergencia. Solo se requiere que el “conductor” esté listo para tomar el control durante un cierto tiempo especificado por el fabricante (en los vehículos eléctricos Tesla, se instala el piloto automático de segundo nivel, que requiere un monitoreo constante por parte del conductor).

En un futuro cercano, el piloto automático podrá reemplazar completamente al conductor al volante de un automóvil.

Muchas empresas están trabajando para crear una interfaz persona-computadora que conecte directamente el cerebro a dispositivos externos. Una de esas empresas es Neuralink del omnipresente Elon Musk. Se espera que estos dispositivos faciliten la vida de las personas con discapacidad, pero no hay duda de que estas tecnologías encontrarán aplicación en otras áreas. En el futuro, en los países totalitarios, donde las fobias a "picar" bien pueden convertirse en una realidad.

Pero si bien los sistemas y servicios digitales hacen la vida increíblemente más fácil para las personas, aumentan la eficiencia de las instalaciones industriales y municipales. Todo parece ir bien, pero hay un "pero". Todos los sistemas digitales son teóricamente pirateados. Y de vez en cuando esto se confirma con la práctica.

Virus informáticos

Los fundamentos teóricos para el desarrollo de los "virus informáticos" fueron formulados casi simultáneamente con la aparición de los propios ordenadores a mediados del siglo XX por John von Neumann. En 1961, los ingenieros de Bell Telephone Laboratories, Viktor Vysotsky, Doug McIlroy y Robert Morris, desarrollaron programas que podían hacer copias de sí mismos. Estos fueron los primeros virus. Fueron creados en forma de un juego que los ingenieros llamaron "Darwin", cuyo propósito era enviar estos programas a amigos para ver cuál destruía más programas del oponente y hacía más copias de los suyos. El jugador que logró llenar las computadoras de los demás fue declarado ganador.

En 1981, aparecieron los virus Virus 1,2,3 y Elk Cloner para la computadora personal (PC) Apple II, con la que cualquier propietario de estas PC ya podía "familiarizarse". Unos años más tarde aparecieron los primeros programas antivirus.

Apple II se convirtió en la primera computadora de consumo para la que se crearon virus informáticos.

La combinación de palabras "virus informático", que se ha establecido firmemente en la vida cotidiana, oculta esencialmente muchos tipos de software malicioso: gusanos, rootkits, spyware, zombies, adware), virus de bloqueo (winlock), virus troyanos (troyanos) y sus combinaciones. . A continuación, también usaremos el término "virus informático" como término general para todos los tipos de malware.

Si los primeros virus se escribieron con mayor frecuencia para entretenimiento, bromas o como un indicador de las habilidades del programador, con el tiempo comenzaron a "comercializar" cada vez más: robar datos personales y financieros, interrumpir equipos, cifrar datos para extorsión, mostrar anuncios intrusivos, etc. ... Con el advenimiento de las criptomonedas, los virus informáticos recibieron una nueva funcionalidad: comenzaron a llevar las computadoras de los usuarios "a la esclavitud" para la minería (minería) de criptomonedas, formando enormes redes de computadoras infectadas: redes de bots (antes de eso, las redes de bots también existían, por ejemplo, para realizar envíos de correo "spam" o los denominados ataques DDoS).

Tales oportunidades no podían dejar de interesar a los militares y los servicios especiales, que, en general, tienen tareas similares: robar algo, romper algo ...

Tropas cibernéticas

Dada la importancia y apertura de la infraestructura digital, los estados son conscientes de la necesidad de protegerla, para lo cual, en el marco de los ministerios de defensa y servicios especiales, se crean unidades adecuadas, diseñadas tanto para proteger contra las ciberamenazas como para para llevar a cabo ataques a la infraestructura digital del enemigo.

Este último generalmente no se anuncia, sin embargo, el ahora ex presidente de los Estados Unidos, Donald Trump, ha ampliado oficialmente los poderes del Comando Cibernético de los Estados Unidos (USCYBERCOM, Comando Cibernético de los Estados Unidos), lo que les permite llevar a cabo un ataque preventivo contra posibles oponentes ( y posiblemente en aliados: ¿debe ayudar de alguna manera a su economía?). Los nuevos poderes permiten a los piratas militares llevar a cabo actividades subversivas en las redes de otros estados "al borde de las hostilidades": realizar espionaje en redes informáticas, sabotaje y sabotaje en forma de propagación de virus y otros programas especiales.

En 2014, por decreto del presidente de la Federación de Rusia VVPutin, se formaron las Tropas de Operaciones de Información, y en enero de 2020, se anunció que se crearon unidades especiales en las Fuerzas Armadas de Rusia para realizar operaciones de información, según anunció el Ministro. de Defensa de la Federación de Rusia Sergei Shoigu.

También hay tropas cibernéticas en otros países desarrollados. Según informes no confirmados, el presupuesto de las tropas cibernéticas estadounidenses es de unos 7 millones de dólares y la cantidad de personal supera las 9000 personas. El número de tropas cibernéticas chinas es de unas 20 personas con una financiación de alrededor de 000 millones de dólares. Gran Bretaña y Corea del Sur están gastando $ 1,5 millones y $ 450 millones en ciberseguridad, respectivamente. Se cree que las tropas cibernéticas rusas incluyen a unas 400 personas, y el costo es de unos 1000 millones de dólares.

Objetivos y oportunidades

La capacidad destructiva potencial de los virus informáticos es enorme y está aumentando rápidamente a medida que el mundo que los rodea se digitaliza.

Todos recuerdan las acusaciones de Estados Unidos contra Rusia de intromisión en las elecciones estadounidenses, así como las acusaciones contra China de robar propiedad intelectual. Pero la manipulación de la conciencia pública y el robo de datos es solo la punta del iceberg. Las cosas se ponen mucho más serias cuando se trata de vulnerabilidades de infraestructura.

Numerosos libros y películas sobre este tema describen vívidamente el colapso de la infraestructura: el cierre de los servicios públicos, la congestión de los automóviles, la pérdida de fondos de las cuentas de los ciudadanos. En la práctica, esto aún no ha sucedido, pero esto no es una consecuencia de la imposibilidad de implementación: en artículos sobre ciberseguridad sobre recursos temáticos, puede encontrar mucha información sobre la vulnerabilidad de las redes informáticas, incluso en Rusia (en Rusia, quizás, incluso en mayor medida para la tradicional esperanza de "quizás").

Lo más probable es que el hecho de que aún no se hayan producido hackeos de infraestructura a gran escala es una consecuencia de la falta de interés de los grupos de hackers serios en este tema; sus ataques suelen tener un objetivo final claro, que es maximizar las ganancias financieras. En este sentido, es mucho más rentable robar y vender secretos industriales y comerciales, comprometer pruebas, cifrar datos, exigir un rescate por su descifrado, etc., que interrumpir el funcionamiento de alcantarillas, semáforos y redes eléctricas de la ciudad.

El colapso de la infraestructura urbana puede ser causado no solo por ataques con misiles de crucero en centros de datos y plantas de energía, sino también por software malicioso.

Al mismo tiempo, con una alta probabilidad, un ataque a la infraestructura es considerado por los militares de diferentes países como un elemento de guerra, lo que puede debilitar significativamente la economía del enemigo y causar descontento entre la población.

En 2010, la empresa privada Bipartisan Policy Center realizó una simulación de un ciberataque masivo en el territorio de los Estados Unidos, que mostró que durante un ciberataque preparado y coordinado, hasta la mitad del sistema energético del país podría quedar inutilizado en la mitad de un período de tiempo. hora, y las comunicaciones móviles y por cable se desconectarían en una hora., como resultado de lo cual las transacciones financieras en el intercambio también se detendrán.

Sin embargo, un ataque a la infraestructura civil no es lo peor, hay amenazas mucho más graves.

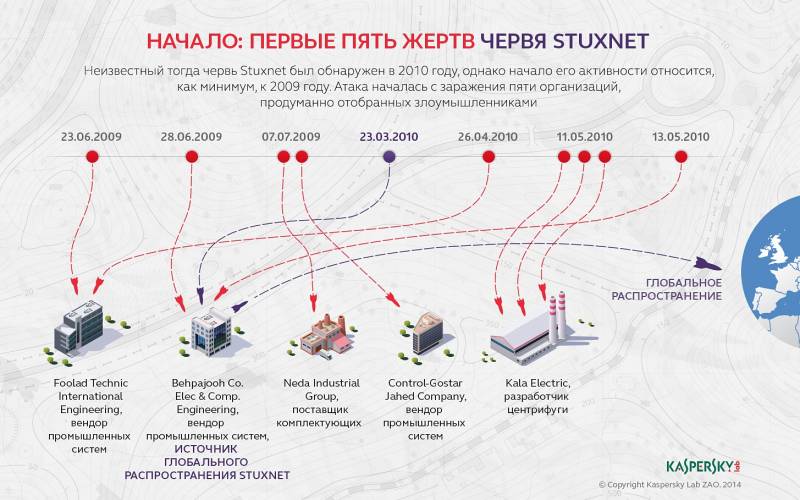

Los virus informáticos como arma estratégica

17 de junio de 2010 por primera vez en historias Se descubrió el virus win32 / Stuxnet, un gusano informático que infecta no solo las computadoras que ejecutan el sistema operativo Microsoft Windows, sino también los sistemas industriales que controlan los procesos de producción automatizados. El gusano se puede utilizar como medio de recopilación de datos no autorizados (espionaje) y sabotaje en sistemas de control de procesos automatizados (APCS) de empresas industriales, centrales eléctricas, salas de calderas, etc. Según los principales expertos y empresas que trabajan en el campo de la ciberseguridad, este virus es el producto de software más complejo, en cuya creación trabajó un equipo profesional de varias docenas de especialistas. En términos de complejidad, se puede comparar con el misil de crucero Tomahawk, solo diseñado para operaciones en el ciberespacio. El virus Stuxnet ha provocado que algunas de las centrifugadoras de enriquecimiento de uranio fallen, lo que ralentiza el ritmo del progreso del programa nuclear de Irán. Se sospecha que las agencias de inteligencia israelí y estadounidense han desarrollado el virus Stuxnet.

Posteriormente, se descubrieron otros virus informáticos, de complejidad similar a la producción con win32 / Stuxnet, como:

- Duqu (supuesto desarrollador Israel / EE. UU.): Diseñado para recopilar discretamente datos confidenciales;

- Wiper (presunto desarrollador Israel / EE. UU.) - a finales de abril de 2012 destruyó toda la información en varios servidores de una de las mayores compañías petroleras de Irán y paralizó por completo su trabajo durante varios días;

- Flame (supuesto desarrollador Israel / EE. UU.) Es un virus espía, supuestamente desarrollado específicamente para ataques a la infraestructura informática iraní. Puede identificar dispositivos móviles con un módulo Bluetooth, rastrear la ubicación, robar información confidencial y espiar conversaciones;

- Gauss (supuesto desarrollador Israel / EE. UU.): Tiene como objetivo robar información financiera: correo electrónico, contraseñas, datos de cuentas bancarias, cookies, así como datos de configuración del sistema;

- Maadi (supuesto desarrollador Irán) - es capaz de recopilar información, cambiar de forma remota los parámetros de la computadora, grabar sonido y transmitirlo a un usuario remoto.

Así, podemos concluir que en algunos países ya se han conformado equipos de desarrollo profesional, que ponen la producción de cibernéticos armas... Estos virus son los primeros "golondrinas". En el futuro, sobre la base de la experiencia adquirida por los desarrolladores, se crearán (o ya se han creado) medios mucho más efectivos de guerra cibernética, capaces de causar enormes daños al enemigo.

Características y perspectivas

Es necesario comprender claramente la característica clave de las armas cibernéticas: su anonimato y secreto de uso. Puede sospechar de alguien, pero será extremadamente difícil demostrar su participación en el uso. La creación de armas cibernéticas no requiere el movimiento de objetos físicos a través de las fronteras estatales; cualquiera puede realizar el ataque en cualquier momento. La situación se ve agravada por la falta de normas legales para la conducción de la guerra en el ciberespacio. El malware puede ser utilizado por gobiernos, corporaciones o incluso por el crimen organizado.

Cada programador tiene un cierto estilo de escritura de código, por el cual, en principio, puede ser reconocido. Es posible que ya se esté prestando atención a este problema en las estructuras correspondientes, hay algunos especialistas o software especial - "modificadores" del código, "despersonalizándolo" o, por el contrario, haciéndolo parecer el código de algún otro programadores / estructuras / servicios / empresas, con el fin de "sustituirlos" por el rol de desarrollador de malware.

El software malintencionado se puede dividir a grandes rasgos en virus "en tiempo de paz" y "en tiempo de guerra". El primero debe actuar desapercibido: extraer datos, reducir la eficiencia de la industria del enemigo. El segundo es actuar de forma extremadamente rápida y agresiva, infligiendo abiertamente el máximo daño en un período mínimo.

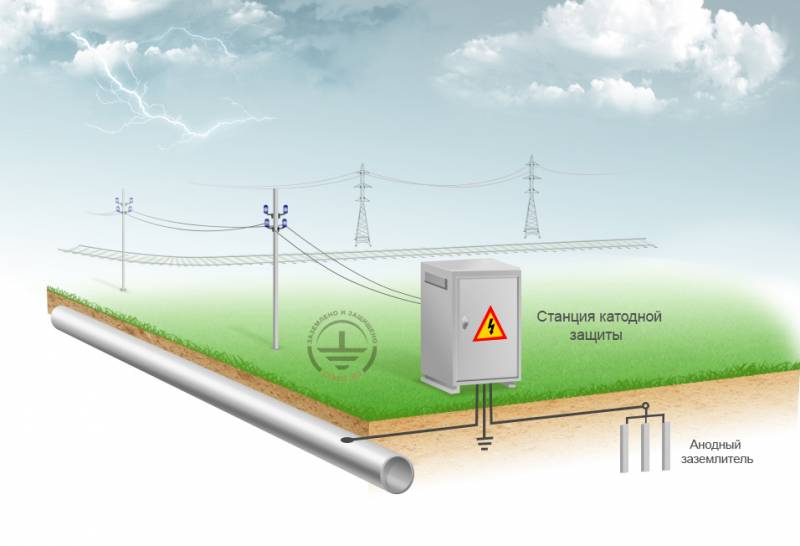

¿Cómo puede funcionar un virus en tiempos de paz? Por ejemplo, las tuberías de acero / gasoductos subterráneos están equipadas con las llamadas estaciones de protección catódica (CPS), que evitan la corrosión de las tuberías mediante una diferencia de potencial entre ellas y un electrodo especial. Hubo tal caso: en los años 90, en una de las empresas rusas, las luces se apagaban por la noche (para ahorrar dinero). Junto con la iluminación y el equipo, se apagaron las SKZ que protegen la infraestructura subterránea. Como resultado, todas las tuberías subterráneas se destruyeron en el menor tiempo posible: el óxido se formó por la noche y durante el día se desprendió bajo la influencia de la SCZ. El ciclo se repitió al día siguiente. Si el SCZ no funcionaba en absoluto, entonces la capa exterior de óxido durante algún tiempo serviría como barrera contra la corrosión. Y así, resultó que el equipo diseñado para proteger las tuberías de la corrosión, se convirtió en sí mismo en la causa de la corrosión acelerada. Teniendo en cuenta que todos los equipos modernos de este tipo están equipados con medios de telemetría, potencialmente puede ser utilizado para un ataque dirigido por el enemigo de los gasoductos / gasoductos subterráneos, como resultado de lo cual el país sufrirá un daño económico colosal. Al mismo tiempo, el malware puede distorsionar los resultados de la telemetría al ocultar su actividad maliciosa.

Los equipos extranjeros representan una amenaza aún mayor: máquinas herramienta, turbinas de gas y más. Una parte importante de los equipos industriales modernos requiere una conexión continua a Internet, incluso para excluir su uso para necesidades militares (si tal fuera la condición de entrega). Además de la capacidad de bloquear nuestra industria, en su mayor parte vinculada a máquinas y software extranjeros, un adversario potencial puede descargar programas para la fabricación de productos directamente desde "sus" máquinas, de hecho, recibir incluso más que solo planos - tecnología de fabricación. O la oportunidad en un momento determinado de dar la orden de empezar a "perseguir" un matrimonio, cuando, por ejemplo, cada décimo o centésimo producto es defectuoso, lo que dará lugar a accidentes, caída de misiles y aviones, despidos, causas penales, búsqueda. por los culpables, incumplimiento de contratos y órdenes de defensa del Estado.

Producción en serie de armas cibernéticas

Ninguna guerra puede ser solo defensiva; la derrota en este caso es inevitable. En el caso de las armas cibernéticas, Rusia necesita no solo defenderse, sino también atacar. Y la creación de tropas cibernéticas no ayudará aquí, es precisamente la "planta" para la producción en serie de software malicioso lo que se necesita.

De acuerdo con los datos que circulan en el dominio público y en los medios de comunicación, se puede concluir que la creación de armas cibernéticas la están llevando a cabo actualmente las unidades pertinentes de los servicios especiales y las fuerzas del orden. Este enfoque puede considerarse incorrecto. Ni una sola rama de las fuerzas armadas participa de forma independiente en la creación de armas. Pueden emitir términos de referencia, controlar y financiar la creación de nuevos tipos de armas y ayudar en su desarrollo. Sin embargo, las empresas del complejo militar-industrial están directamente involucradas en la creación de armas. Y como se señaló anteriormente, las últimas muestras de armas cibernéticas, como los virus Stuxnet, Duqu, Wiper, Flame, Gauss, se pueden comparar en complejidad con las armas modernas de alta precisión.

Tomemos el virus Stuxnet como ejemplo: para crearlo se requieren especialistas en una amplia variedad de campos: especialistas en sistemas operativos, protocolos de comunicación, seguridad de la información, analistas de comportamiento, especialistas en accionamientos eléctricos, software especializado de control de centrífugas, especialistas en confiabilidad y muchos otros. Solo en un complejo pueden resolver el problema: cómo crear un virus que pueda llegar a una instalación especialmente protegida que no esté conectada a una red externa, detectar el equipo requerido y, cambiando imperceptiblemente sus modos de funcionamiento, deshabilitarlo.

Las centrífugas para el enriquecimiento de uranio son los equipos costosos más sofisticados que, como ha demostrado la práctica, pueden desactivarse sin bombas anti-búnker y misiles de crucero.

Dado que los objetivos de las armas cibernéticas pueden ser industrias, infraestructura, equipos y armas completamente diferentes, la "planta" condicional para la producción en serie de armas cibernéticas incluirá docenas y cientos de departamentos diferentes, cientos o incluso miles de especialistas. De hecho, esta tarea es comparable en complejidad con el desarrollo de reactores nucleares, motores de cohetes o turborreactores.

Se pueden señalar algunos puntos más:

1. Las armas cibernéticas tendrán una vida útil limitada. Esto se debe al rápido desarrollo de la industria de TI, la mejora del software y los medios de su protección, como resultado de lo cual se pueden cerrar las vulnerabilidades utilizadas en un arma cibernética previamente desarrollada.

2. La necesidad de asegurar el control sobre la zona de distribución de una muestra de armas cibernéticas para garantizar la seguridad de sus propias instalaciones. Al mismo tiempo, debe tenerse en cuenta que la limitación excesiva de la zona de distribución de una muestra de armas cibernéticas puede indicar indirectamente su desarrollador, así como la propagación predominante del virus Stuxnet en la infraestructura nuclear de Irán lo indica Israel y Estados Unidos. como posibles desarrolladores. Por otro lado, no se puede dejar de notar la oportunidad que se abre para desacreditar deliberadamente a un adversario potencial.

3. Posibilidad de aplicación de alta precisión (según tareas) - reconocimiento, distribución / destrucción de información, destrucción de elementos específicos de la infraestructura. Al mismo tiempo, una muestra de armas cibernéticas puede enfocarse simultáneamente en resolver varios problemas.

4. La gama de metas y objetivos resueltos por las armas cibernéticas se ampliará constantemente. Incluirá tanto las tareas tradicionales de extracción de información como las tareas de contramedidas informativas (propaganda), destrucción física o daño a equipos tecnológicos. Las altas tasas de informatización de la sociedad humana aumentarán la viabilidad de desarrollar armas cibernéticas como una respuesta asimétrica al desarrollo de costosos sistemas de armas espaciales, hipersónicas y de alta precisión por parte del enemigo. En una determinada etapa, las armas cibernéticas pueden compararse en su potencial de impacto con las armas estratégicas.

5. Garantizar la seguridad de la infraestructura de TI nacional es imposible sin adquirir experiencia en la creación de armas cibernéticas. Es la creación de armas cibernéticas ofensivas lo que permitirá identificar puntos potencialmente vulnerables en la infraestructura de TI nacional y los sistemas de defensa (esto es especialmente importante dada la introducción de sistemas de control de combate automatizados digitales).

6. Teniendo en cuenta el hecho de que el desarrollo y el uso de armas cibernéticas deben tener lugar de forma continua, incluso en un "tiempo de paz" condicional, es necesario garantizar el más alto nivel de secreto. Al mismo tiempo, el desarrollo de armas cibernéticas no requiere la creación física de grandes fábricas, la compra de equipos, la fabricación de una amplia gama de componentes, la adquisición de materiales raros o costosos, lo que simplifica la tarea de garantizar el secreto.

7. En algunos casos, la introducción de malware debe realizarse con antelación. Por ejemplo, la red iraní a la que estaban conectadas las centrifugadoras estaba aislada de Internet. Sin embargo, habiendo proporcionado la capacidad de descargar el virus a través de medios intermedios, los atacantes se aseguraron de que un empleado negligente (o un cosaco enviado) lo llevara a la red interna en una unidad flash. Toma tiempo.

Ejemplos de aplicación

Tomemos como ejemplo el estado condicional en el Medio Oriente, el mayor productor de gas natural reducido (GNL), cuyos intereses han comenzado a contradecir seriamente los intereses de la Federación de Rusia.

El estado considerado posee una red de oleoductos y gasoductos, líneas tecnológicas para la producción de GNL, así como flota cisternas de las clases "Q-Flex" y "Q-Max" destinadas al transporte de GNL. Además de eso, una base militar estadounidense se encuentra en su territorio.

Un ataque armado directo contra el país en cuestión puede hacer más daño que bien. Entonces, ¿limitarse a una inmersión diplomática? La respuesta puede ser el uso de armas cibernéticas.

Los barcos modernos se están volviendo cada vez más automatizados: estamos hablando de buques cisterna y portacontenedores totalmente autónomos. No se utiliza menos automatización en las plantas de GNL. Así, el malware especializado cargado en el sistema de control de los camiones cisterna Q-Flex y Q-Max, o sus sistemas de almacenamiento de GLP, teóricamente permite en un momento dado (o en un comando externo, si hay una conexión de red) arreglar un accidente artificial con Destrucción total o parcial de los vasos indicados. Es muy probable que existan vulnerabilidades en los procesos de producción de GNL, que permitirán inutilizar la planta, incluso con la posibilidad de su destrucción.

Una explosión de un buque cisterna de GNL como resultado de un accidente en la entrada del puerto o un mal funcionamiento del equipo de almacenamiento de GNL puede provocar no solo la muerte del barco en sí, sino también daños a la infraestructura costera.

Así, se alcanzarán varios objetivos:

1. Socavar la autoridad del estado condicional como proveedor confiable de recursos energéticos con la posible reorientación posterior de los consumidores al mercado ruso del gas natural.

2. Crecimiento de los precios mundiales de los recursos energéticos, permitiendo recibir fondos adicionales para el presupuesto federal.

3. Disminución de la actividad política del estado condicional e injerencia en los asuntos internos de otros estados de la región, por disminución de sus capacidades financieras.

Dependiendo del daño económico causado, puede ocurrir un cambio completo de la élite gobernante, así como una transición a un conflicto limitado entre el estado condicional y sus vecinos, quienes pueden desear aprovechar la debilidad de su vecino para cambiar el equilibrio. de poder en la región.

Un factor clave en esta operación es el tema del secreto. ¿Se puede culpar directamente a Rusia si no hay pruebas claras? Improbable. El estado condicional está lleno de enemigos y competidores. Y su aliado, Estados Unidos, ha sido visto repetidamente llevando a cabo operaciones hostiles incluso contra los más leales de ellos. ¿Quizás necesitaban inflar los precios para respaldar a sus empresas mineras utilizando costosas fracturas hidráulicas? Nada personal, solo negocios ...

Un incidente reciente sugirió otra opción para el uso de armas cibernéticas. Un buque enorme, un buque tanque o portacontenedores, pasa por un canal estrecho, de repente el sistema de control emite una serie de comandos bruscos para cambiar el curso y la velocidad del movimiento, como resultado de lo cual el buque gira bruscamente y bloquea el canal, bloqueando por completo eso. Incluso puede volcarse, lo que hace que la operación para extraerlo del canal sea extremadamente lenta y costosa.

El buque portacontenedores Evergreen Group que bloqueó el Canal de Suez mostró cómo el bloqueo de las arterias de transporte afecta a la economía mundial

En ausencia de rastros claros del culpable, será extremadamente difícil de establecer; se puede culpar a cualquiera por esto. Será especialmente efectivo si tales incidentes ocurren simultáneamente en varios canales.

Por lo tanto, el desarrollo de armas cibernéticas a escala industrial es una alta prioridad. La tecnología de la información, junto con la nanotecnología y la biotecnología, es la piedra angular del dominio en el siglo XXI. Al mismo tiempo, su desarrollo costará órdenes de magnitud más baratas, tanto el desarrollo de nanobiotecnologías prometedoras como las armas modernas convencionales.

información