El secreto de la sala 641А.

San Francisco, California. Temprano en la mañana Sobre la pintoresca bahía, el disco solar avanza lentamente, iluminando las colinas de la ciudad y el puente Golden Gate. A través de la seda, el amanecer de California, los ruidos del tranvía, las calles se llenan de vehículos y se apresuran a los transeúntes.

Pero nuestro camino se encuentra más allá, hacia la parte norte de la ciudad, hacia un área llamada Rincon Hill.

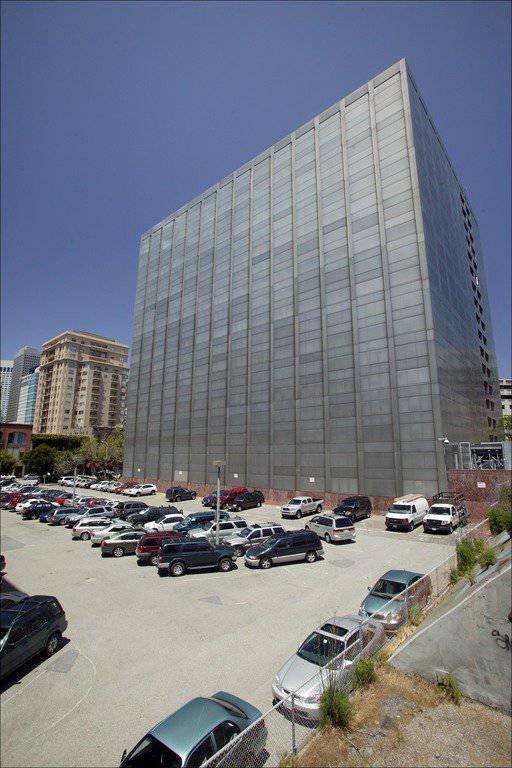

Un edificio sin rostro de 18, sin ventanas y delicias arquitectónicas en 611 Folsom Street, perdido en medio de edificios altos similares. Cerca de aparcamiento, vestíbulo, ascensor se desliza en silencio hasta el sexto piso. Pasillos sinuosos con docenas de puertas similares. El personal corretea por todas partes, muy parecido a un día de trabajo habitual en algún centro de oficina ...

Pero hay una puerta que siempre permanece cerrada. Detrás de ella hay un silencio resonante. No hay señales de vida. Empleados y técnicos con tazas de café asustados para correr, temerosos de echar un vistazo en dirección a la oficina 641А.

Espera, hay alguien ahí! La cerradura electrónica hace clic y varias personas salen de la habitación extraña: trajes impecables, lentes oscuros y expresiones faciales indiferentes. Sin intercambiar saludos con nadie, abandonan rápidamente el edificio a través de la entrada de servicio: un rugido del motor Buick con cilindro 8 sale de la calle y se lleva a los habitantes desconocidos de la sala 641A.

¿Qué sucede en el sexto piso de un edificio en la calle Folsom? ¿Teoría de la conspiración? O están disparando a continuación

éxito de taquilla "The Matrix"?

De acuerdo, siempre que el interior esté vacío, sugiero entrar e inspeccionar la habitación extraña. ¡Cuidado! ¡No toques nada con tus manos!

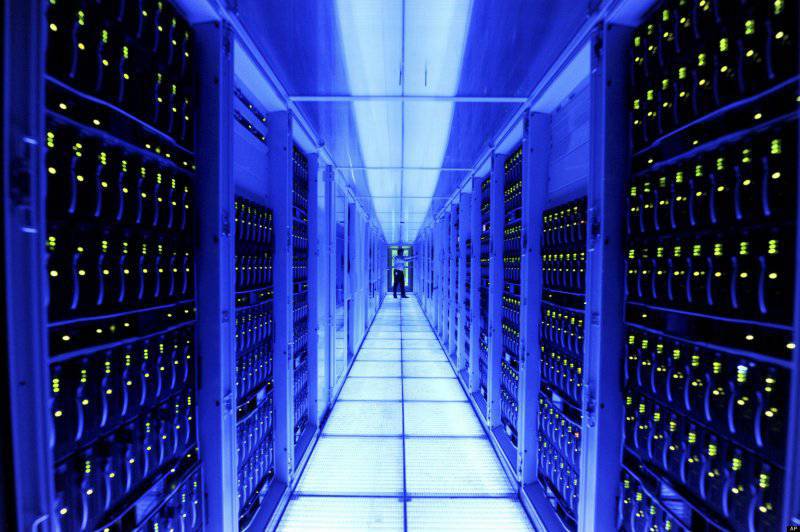

Extraño ... Parece que no hay fantasmas y portales en otros mundos. Oficina estándar, varios bastidores con equipo de computación y un canal de cable que baja del techo con un arnés de cableado grueso ...

- ¡Manos detrás de la cabeza, frente a la pared! De rodillas! Usted es arrestado por intentar ingresar a una propiedad del Departamento de Estado de los Estados Unidos. Tienes derecho a permanecer en silencio ...

Hermano mayor te esta mirando

El edificio gris en 611 Folsom Street, San Francisco, es el centro de telecomunicaciones más grande de la costa oeste de EE. UU., Propiedad de AT&T, el principal proveedor de telefonía / Internet / TV por cable en el continente norteamericano ...

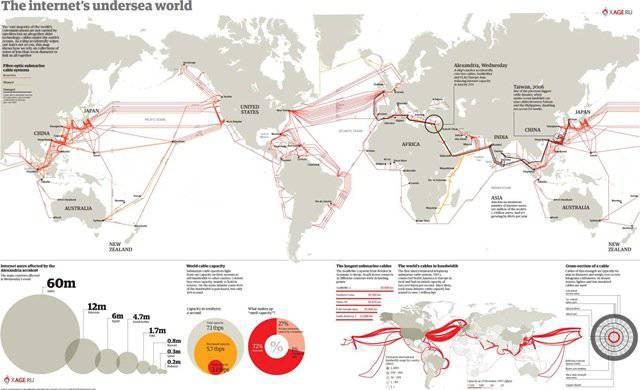

Ese solo hecho le da al edificio de AT&T un aire de misticismo y respeto supersticioso - cientos de cables telefónicos e Internet de toda la costa oeste y los Estados Unidos continentales convergen aquí; De aquí surgen gruesas venas de líneas transoceánicas de fibra óptica: Japón, Corea del Sur, China, Hong Kong ... Miles de divisores, enrutadores, servidores y computadoras pasan por sus entrañas millones de llamadas telefónicas y miles de gigabytes de datos de Internet cada segundo.

Como era de esperar, el edificio Folsom Street AT&T ha sido objeto de escrutinio por parte de la Agencia de Seguridad Nacional (NSA). El centro de comunicación global permite acceder instantáneamente a cualquier información de interés para los servicios especiales: interceptación de llamadas desde teléfonos móviles y fijos, control absoluto del tráfico de Internet, acceso a información sobre transacciones bancarias (flujo de caja, cuentas y tarjetas plásticas), correo electrónico, redes sociales, etc. Información bursátil: ¡toda la vida económica, social, empresarial y política de una enorme región de la Tierra está "bajo el capó" de la NSA!

Project Room 641A comenzó en 2002 cuando los funcionarios de la NSA le hicieron a la gerencia de AT&T "una oferta que AT&T no pudo rechazar". En el sexto piso del edificio de la calle Folsom, al personal de la NSA se le asignó un espacio acogedor de 48 por 24 pies (14,5 x 7 metros). Un poco más arriba, en el séptimo piso, donde pasaban los canales de Internet de banda ancha, se instalaron varios divisores ópticos (divisores de haz), dividiendo un flujo de datos en dos idénticos: los flujos duplicados se redirigieron a una habitación en el piso de abajo, donde los especialistas de la NSA analizaron todo mediante la construcción de información.

El dispositivo, oficialmente llamado Narus STA 641, se instaló en la sala 6400A. Es un potente analizador del tráfico de Internet que le permite filtrar la información necesaria de una gran cantidad de datos de Internet y guardar el resultado en el servidor para su posterior análisis y estudio en interés del gobierno de EE. UU. Y servicios especiales.

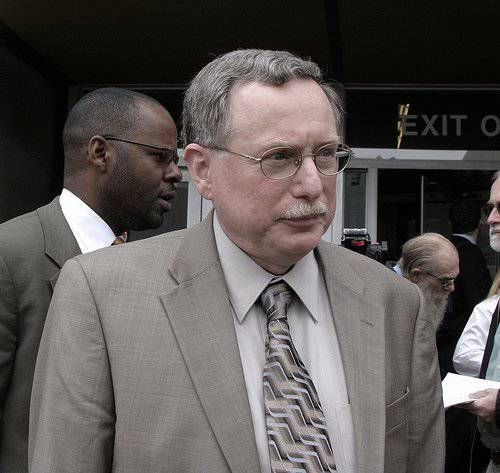

La "tienda" funcionó con éxito hasta 2006, hasta que el ex técnico de AT&T y ahora un simple pensionista estadounidense, Mark Klein, atrajo la atención del público sobre el problema de las escuchas telefónicas ilegales por parte de los servicios de inteligencia estadounidenses.

M. Klein dio pruebas convincentes de la existencia de la "sala negra", habló en detalle sobre las características técnicas del ciberespionaje, hizo declaraciones por escrito a senadores y representantes de agencias de noticias; bajo intensa presión de los medios de comunicación, AT&T se vio obligada a confesar su cooperación voluntaria y obligatoria con los servicios especiales. Se desató un escándalo universal.

Los intereses de M. Klein y todos aquellos que estaban indignados por las acciones de los servicios especiales estadounidenses fueron representados por la Electronic Frontier Foundation (EFF), una organización de derechos humanos sin fines de lucro cuyo objetivo es proteger los derechos y libertades escritos en la Constitución de los Estados Unidos en la era de las altas tecnologías modernas. AT&T se vio inundada de demandas, la reputación de la propia NSA se vio seriamente "empañada".

Al mismo tiempo, especialistas de AT&T y la NSA, que tenían una relación directa con la "sala 641A", justifican sus acciones por el hecho de que en la era actual de las altas tecnologías y la informatización universal de la vida moderna, sería demasiado ingenuo creer que el estado no las utilizará. tecnología a su favor.

La lucha contra el terrorismo global y el narcotráfico, el control de los contratos comerciales internacionales, la supresión del fraude financiero, los ciberataques y otras acciones ilegales por parte de los delincuentes. La gente sencilla en la calle no tiene nada de qué preocuparse: nadie los observa a propósito; el sistema responde solo a las palabras clave: "soborno", "cocaína", "retroceso", "оружие"Etc.

La habitación 641A en el edificio de AT&T en Folsom Street ha sido cerrada permanentemente. Sin embargo, el propio Sr. Klein y sus muchos asociados están convencidos de que esas "salas" todavía funcionan en los edificios de las empresas de telecomunicaciones de otras ciudades de EE. centro de comunicaciones en Frankfurt am Main.

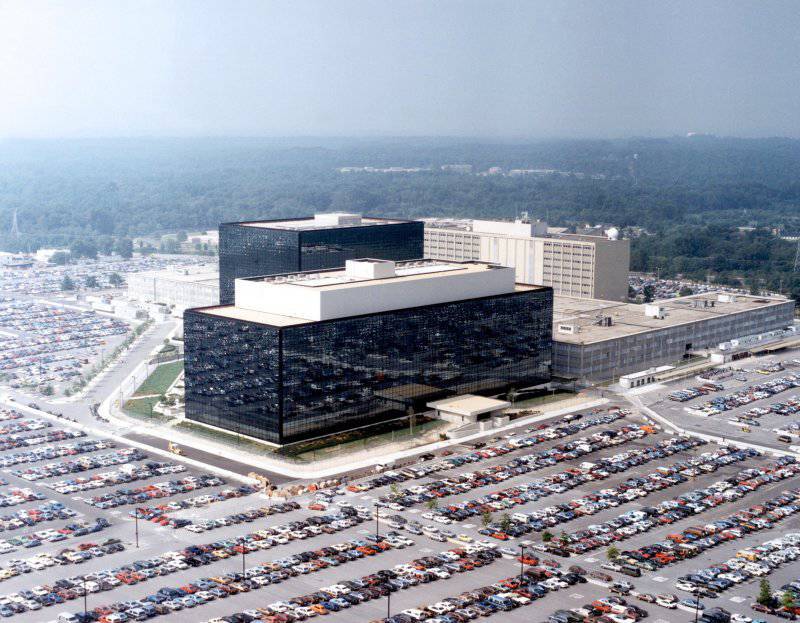

Un par de palabras sobre la NSA

La NSA, la abreviatura original - NSA (Agencia de Seguridad Nacional), también contiene interpretaciones humorísticas de "No hay tal agencia" o "Nunca hables nada". Un gran servicio de inteligencia estadounidense responsable de todo tipo de inteligencia electrónica y adquisición de información por medios técnicos, intercepción de telecomunicaciones nacionales y extranjeras, criptografía (ruptura de cifrados secretos) y protección de datos.

El número de empleados (estimado) es de 20 ... 38 mil personas trabajan en la sede para "papeleo", otros mil especialistas de 100 trabajan en bases militares, centros de comunicación y en el territorio de las misiones diplomáticas de EE. UU. En todo el mundo. En 2013 de mayo, el número de empleados se redujo en uno: Edward Snowden dejó las filas delgadas de especialistas de la NSA.

El presupuesto de la organización es un secreto de estado. Según algunos informes, la cantidad de fondos de la NSA supera los 10 mil millones de dólares, lo que convierte a la NSA en el servicio de inteligencia más seguro del mundo. Cabe señalar que los fondos invertidos en la NSA se devuelven al presupuesto con doble eficiencia (el servicio secreto protege agresivamente los intereses de las empresas estadounidenses), un caso que se conoce cuando la NSA rompió el contrato de 6 mil millones entre Airbus y Arabia Saudita mediante la publicación de llamadas y correspondencia de los principales gerentes de la compañía con clientes árabes. en el que se discutió el tamaño del soborno. Otra vez, la NSA interrumpió la firma de un contrato entre Brasil y la corporación francesa Thompson; como resultado, la licitación por la cantidad de 1,4 mil millones para el suministro de radar fue para la compañía estadounidense Raytheon.

¿Cómo funciona internet?

Basta con escribir una barra de búsqueda, por ejemplo, algún sitio japonés o estadounidense, y la información requerida aparecerá en la pantalla de la computadora en un segundo.

¿Cómo funciona internet? ¿Cómo se produce el intercambio de datos? La respuesta trivial es por cable, de un proveedor local (como opción, por aire, a través de 3G y redes Wi-Fi) ... Pero, en este caso, los datos deseados (contenido) se almacenan en servidores en Japón o en los Estados Unidos. ¿Cómo "vuelan" casi instantáneamente a través del océano?

Muchos están seriamente convencidos de que la información se transmite a través de satélites de telecomunicaciones en órbita geoestacionaria. Lamentablemente, este no es el caso: el satélite tiene un canal de transmisión de datos demasiado "estrecho". Las capacidades de un satélite eran apenas suficientes para servir a una ciudad provincial separada. Los satélites prácticamente no están relacionados con Internet: todo el tráfico global de Internet se realiza exclusivamente a través de cables de fibra óptica que pasan por el fondo del océano.

Esta situación brinda oportunidades excepcionales para servicios especiales: basta con instalar varios dispositivos para interceptar datos en los nodos clave del circuito y puede conocer todos los eventos en todos los continentes de la Tierra. En esta situación, Estados Unidos tiene la posición más ventajosa: la mayor parte del tráfico mundial de Internet pasa por su territorio.

http://www.pbs.org/

http://ttolk.ru/

http://www.wikipedia.org/

información