Guardianes de secretos

Durante siglos, los cifrados se han utilizado para preservar secretos. Uno de los sistemas de cifrado más antiguos, cuya información se nos proporciona historia, es un paseo. Fue utilizado por los antiguos griegos en el siglo quinto antes de Cristo. En aquellos días, Esparta, apoyada por Persia, emprendió la guerra contra Atenas. El comandante espartano Lysander comenzó a sospechar de los persas en un doble juego. Necesitaba urgentemente información verdadera sobre sus intenciones. En el momento más crítico del campamento persa llegó un mensajero de esclavos con una carta oficial. Después de leer la carta, Lysander exigió un cinturón del jinete. Resulta que en este cinturón un verdadero amigo (ahora diríamos "agente secreto") Lysandra escribió un mensaje cifrado. Varias letras fueron escritas en desorden en el cinturón del mensajero, lo que no sumaba ninguna palabra. Además, las letras no estaban escritas a lo largo del cinturón, sino al otro lado. Lysander tomó un cilindro de madera de cierto diámetro (vagó), envolvió el cinturón del mensajero de tal manera que los bordes de los cinturones se cerraban, y en el cinturón un mensaje alineado a lo largo del cilindro alineado que estaba esperando. Resultó que los persas estaban planeando infligir una puñalada inesperada en la espalda de los espartanos y mataron a los partidarios de Lysander. Habiendo recibido este mensaje, Lysander aterrizó inesperadamente y de forma encubierta cerca de la ubicación de las tropas persas y con un golpe repentino los derrotó. Este es uno de los primeros historiales de casos conocidos en los que el cifrado desempeñó un papel crucial.

Era un cifrado de permutación, cuyo texto cifrado consiste en letras de texto simple permutadas de acuerdo con una ley extraña, pero no conocida, extraña. El sistema de cifrado aquí es una permutación de las letras, las acciones son el devanado de la correa en el desplazamiento. La clave de cifrado es el diámetro de los desplazamientos. Está claro que el remitente y el destinatario del mensaje deben tener divagaciones del mismo diámetro. Esto corresponde a la regla de que la clave durante el cifrado debe ser conocida tanto por el remitente como por el destinatario. Skitale es el tipo de cifrado más simple. Basta con recoger algunos recorridos de varios diámetros, y después de enrollar la correa en uno de ellos sería un texto claro. Este sistema de encriptación fue descifrado en la antigüedad. El cinturón fue enrollado en un vagabundo cónico con una pequeña forma cónica. Cuando el diámetro de la sección transversal de los skitales cónicos está cerca del diámetro utilizado para el cifrado, el mensaje se lee parcialmente, después de lo cual la correa se enrolla en la desviación del diámetro deseado.

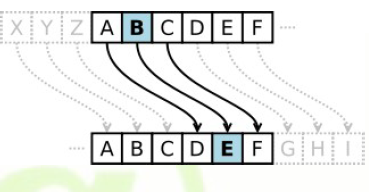

Utilizó un tipo diferente de cifrado (cifrado de reemplazo) por Julio César, quien incluso es considerado el inventor de uno de estos cifrados. La idea del código de César era que en el papel (papiro o pergamino) se escriben dos alfabetos del idioma uno debajo del otro, en el que se escribirá el mensaje. Sin embargo, el segundo alfabeto se escribe debajo del primero con un definido (conocido solo por el remitente y el destinatario, el turno). Para el cifrado César, este cambio es igual a tres posiciones. En lugar de la letra correspondiente del texto simple, que se toma del primer alfabeto (superior), el signo del alfabeto inferior debajo de la letra se escribe en el mensaje (texto cifrado). Naturalmente, ahora tal sistema de cifrado se abre de manera elemental incluso por un no especialista, pero en ese momento el cifrado de César se consideraba intransferible.

Los griegos inventaron una cifra algo más compleja. Escribieron el alfabeto en forma de una tabla de tamaño 5 x 5, denotada por símbolos con filas y columnas (es decir, estaban numeradas) y en lugar de la letra del texto en claro se escribieron dos símbolos. Si estos símbolos se emiten en un mensaje como un bloque único, entonces con mensajes cortos en una tabla en particular, tal cifrado es muy resistente incluso por los conceptos modernos. Esta idea, que tiene unos dos mil años de antigüedad, se utilizó en los complejos códigos de la Primera Guerra Mundial.

El colapso del imperio romano estuvo acompañado por el declive de la criptografía. La historia no ha conservado ninguna información notable sobre el desarrollo y la aplicación de la criptografía en la Edad Media temprana y media. Y solo mil años después, la criptografía está siendo revivida en Europa. El siglo XVI en Italia es un siglo de intriga y conspiración. Los clanes Borgia y Medici luchan por el poder político y financiero. En tal ambiente, los cifrados y los códigos se vuelven vitales.

En 1518, el abad Trithemius, un monje benedictino que vivía en Alemania, publicó un libro en latín llamado "Impresión". Fue el primer libro sobre el arte de la escritura secreta, y pronto se tradujo al francés y al alemán.

En 1556, el médico y matemático de Milán Girolamo Cardano publicó un trabajo que describe el sistema de cifrado que inventó, que pasó a la historia como las redes de Cardano. Es un pedazo de cartón duro con agujeros cortados en un orden aleatorio. La celosía de Cardano fue el primer uso del cifrado de permutación.

Fue considerado un cifrado absolutamente estable incluso en la segunda mitad del siglo pasado, con un nivel suficientemente alto de desarrollo matemático. Entonces, en la novela de Jules Verne "Matias Shandor", se desarrollan eventos dramáticos en torno a la letra cifrada enviada con una paloma, pero accidentalmente cae en manos de un oponente político. Para leer esta carta, ingresó como sirviente del autor de la carta para encontrar una cuadrícula de cifrado en su casa. En la novela, nadie tiene la idea de tratar de descifrar una letra sin una clave, basándose solo en el conocimiento del sistema de cifrado aplicado. Por cierto, la carta interceptada tenía la forma de una tabla alfabética 6 x 6, que era un error criptográfico. Si la misma letra se escribiera en una línea sin espacios y el número total de letras que usaron la suma no fuera igual a 36, el descifrador todavía tendría que probar hipótesis sobre el sistema de cifrado utilizado.

Puede contar el número de opciones de cifrado que proporciona la red 6 x 6 Cardano. Si resuelve el problema "en la frente" (ordene todas las opciones posibles e intente leer el texto sin formato), incluso si marca una opción por segundo y trabaja continuamente 24 horas al día, ¡tendrá que descifrar dicha cuadrícula durante varias decenas de millones de años! Invención Cardano fue extremadamente tenaz. Sobre su base, durante la Segunda Guerra Mundial, se creó uno de los cifrados navales más resistentes de Gran Bretaña.

Sin embargo, hasta la fecha, se han desarrollado métodos que permiten, bajo ciertas condiciones, descifrar dicho sistema con bastante rapidez.

La desventaja de esta celosía es la necesidad de ocultar de manera confiable la celosía a los forasteros. Aunque en algunos casos es posible recordar la ubicación de las ranuras y el orden en que están numeradas, pero la experiencia demuestra que es imposible confiar en la memoria de una persona, especialmente con el uso poco frecuente del sistema. En la novela Mathias Shandor, la transferencia de la cuadrícula al enemigo tuvo las consecuencias más trágicas para el autor de la carta y para toda la organización revolucionaria de la que era miembro. Por lo tanto, en algunos casos, pueden ser preferibles los sistemas de encriptación menos robustos pero más simples que se recuperan fácilmente de la memoria.

El título de "padre de la criptografía moderna" con el mismo éxito podría reclamar a dos personas. Este es el italiano Giovanni Battista Porta y el francés Blaise de Vigener.

En el año 1565, Giovanni Porta, matemático de Naples, publicó un sistema de cifrado basado en el reemplazo que permitía que cualquier carácter de texto simple fuera reemplazado por un libro de cifrado con once formas diferentes. Para hacer esto, se toma 11 cifrado alfa, cada uno de ellos se identifica mediante un par de letras, que determinan qué alfabeto debe usarse para reemplazar la letra del texto plano con el alfabeto cifrado. Cuando se utilizan puertos criptográficos, además de la presencia de alfabetos 11, también debe tener una palabra clave que defina el alfabeto del código correspondiente en cada paso de cifrado.

Por lo general, el texto cifrado en el mensaje se escribe junto. En las líneas técnicas de comunicación, generalmente se transmite en forma de grupos de cinco dígitos separados por un espacio de diez grupos seguidos.

El sistema Ports tiene una resistencia muy alta, especialmente con la selección y escritura arbitrarias de alfabetos, incluso según los criterios modernos. Pero también tiene inconvenientes: ambos corresponsales deben tener tablas bastante incómodas que deben ser ocultadas por miradas indiscretas. Además, debe acordar de alguna manera una palabra clave que también debe ser secreta.

Estos problemas fueron resueltos por el diplomático Vizhener. En Roma, conoció las obras de Trithemia y Cardano, y en 1585 publicó su obra The Treatise on Ciphers. Al igual que el método de puertos, el método Vigenère se basa en una tabla. La principal ventaja del método Vigenera es su simplicidad. Al igual que el sistema Ports, el sistema Vigenere requiere una palabra clave (o frase) para cifrar, cuyas letras determinan mediante qué alfabetos de cifrado 26 se cifrarán cada letra específica del texto simple. La letra del texto clave define la columna, es decir, cifrado concreto La letra del texto cifrado está dentro de la tabla correspondiente a la letra del texto simple. El sistema Visioner usa todo el cifrado 26 y tiene un rendimiento inferior al del sistema Ports. Pero la tabla Vigenere se restaura fácilmente de la memoria antes del cifrado y luego se destruye. La capacidad de recuperación del sistema se puede mejorar acordando no con una palabra clave, sino con una frase clave larga, entonces el período de uso de cifrado-alfa será mucho más difícil de determinar.

Todos los sistemas de encriptación hasta el siglo XX fueron manuales. Con una intensidad de cifrado débil, esto no fue un inconveniente. Todo cambió con el advenimiento del telégrafo y la radio. Con el aumento de la intensidad del intercambio de comunicaciones cifradas a través de medios de comunicación técnica, se facilitó enormemente el acceso de personas no autorizadas a los mensajes transmitidos. Los requisitos para la complejidad de los cifrados, la velocidad de cifrado (descifrado) de la información han aumentado dramáticamente. Había una necesidad de mecanizar este trabajo.

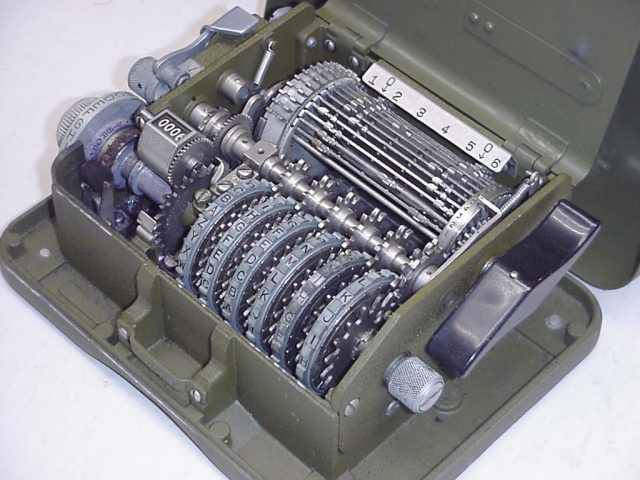

Después de la Primera Guerra Mundial, comienza el rápido desarrollo del negocio de encriptación. Se están desarrollando nuevos sistemas de cifrado, se inventan máquinas para acelerar el proceso de cifrado (descifrado). El más famoso fue el cifrado mecánico Hagelin. La compañía para la producción de estas máquinas fue fundada por el sueco Boris Hagelin y aún existe. Hagelin era compacto, fácil de usar y tenía una alta capacidad de cifrado. Esta máquina de cifrado implementó el principio de reemplazo, y el número de alfabetos cifrados utilizados superó al del sistema Ports, y la transición de un alfabeto cifrado a otro se llevó a cabo de manera pseudoaleatoria.

Tecnológicamente, el funcionamiento de la máquina utilizó los principios de trabajo de las máquinas automáticas y las máquinas mecánicas automáticas. Más tarde, esta máquina ha sufrido mejoras, tanto en términos matemáticos como mecánicos. Esto aumentó significativamente la durabilidad y usabilidad del sistema. El sistema tuvo tanto éxito que al cambiar a la tecnología informática, los principios incorporados en Hagelin se modelaron electrónicamente.

Otra opción para implementar el cifrado de reemplazo son las máquinas de disco, que han sido electromecánicas desde su introducción. El principal dispositivo de encriptación en el automóvil era un conjunto de discos (de 3 a piezas de 6), plantados en un eje, pero no de forma rígida, de modo que los discos pudieran girar alrededor del eje de manera independiente. El disco tenía dos bases hechas de baquelita, en las cuales se presionaban los terminales de contacto de acuerdo con el número de letras del alfabeto. En este caso, los contactos de una base se conectaron eléctricamente internamente a los contactos de la otra base en pares de una manera arbitraria. Los contactos de salida de cada disco, con la excepción de este último, se conectan a través de placas de contacto fijas a los contactos de entrada del siguiente disco. Además, cada disco tiene una pestaña con protuberancias y valles, que en conjunto determinan la naturaleza del movimiento paso a paso de cada disco en cada ciclo de cifrado. En cada ciclo de reloj, el cifrado se realiza pulsando el voltaje a través del contacto de entrada del sistema de conmutación correspondiente a la letra del texto sin formato. En la salida del sistema de conmutación, la tensión aparece en el contacto, que corresponde a la letra actual del texto cifrado. Después de la implementación de un ciclo de encriptación, los discos se giran independientemente en uno o más pasos (al mismo tiempo, algunos discos en cada paso en particular pueden estar completamente inactivos). La ley de movimiento está determinada por la configuración de las bridas del disco y puede considerarse pseudoaleatoria. Estas máquinas se distribuyeron ampliamente y las ideas incorporadas también se modelaron electrónicamente durante la era de las computadoras electrónicas. La durabilidad de los cifrados producidos por tales máquinas también fue excepcionalmente alta.

Durante la Segunda Guerra Mundial, la máquina de discos Enigma se utilizó para cifrar la correspondencia de Hitler con Rommel. Uno de los autos por un corto tiempo cayó en manos de la inteligencia británica. Habiendo hecho una copia exacta de la misma, los británicos tuvieron la oportunidad de descifrar la correspondencia secreta.

Esta pregunta es relevante: ¿es posible crear un cifrado absolutamente fuerte, es decir, Una que ni siquiera abriría teóricamente. El padre de la cibernética Norbert Wiener declaró: "Cualquier fragmento de texto cifrado suficientemente largo siempre puede ser descifrado, siempre que el oponente tenga tiempo suficiente para esto ... Cualquier cifrado puede ser descifrado, solo si es una necesidad urgente y la información que espera obtener vale la pena Medios de esfuerzo y tiempo ". Si estamos hablando de un cifrado generado de acuerdo con un algoritmo determinado de forma precisa e inequívoca, no importa lo complicado que sea, este es el caso.

Sin embargo, el matemático estadounidense y especialista en procesamiento de información Claude Shannon demostró que se podía crear un cifrado absolutamente sólido. Al mismo tiempo, no hay una diferencia práctica entre un cifrado absolutamente fuerte y los llamados códigos de cifrado (realizados con la ayuda de algoritmos complejos especialmente desarrollados). Un cifrado absolutamente fuerte se debe generar y utilizar de la siguiente manera:

- el cifrado no se genera mediante ningún algoritmo, sino de manera completamente aleatoria (lanzar una moneda, abrir una tarjeta al azar desde una plataforma bien mezclada, generar una secuencia de números aleatorios utilizando un generador de números aleatorios en un diodo de ruido, etc.);

- la longitud del texto cifrado no debe exceder la longitud del cifrado desarrollado, es decir, Se debe usar un solo carácter de cifrado para cifrar un solo carácter de texto plano.

Naturalmente, se deben cumplir todas las condiciones para el manejo correcto de los cifrados y, sobre todo, es imposible volver a cifrar el texto con el cifrado una vez utilizado.

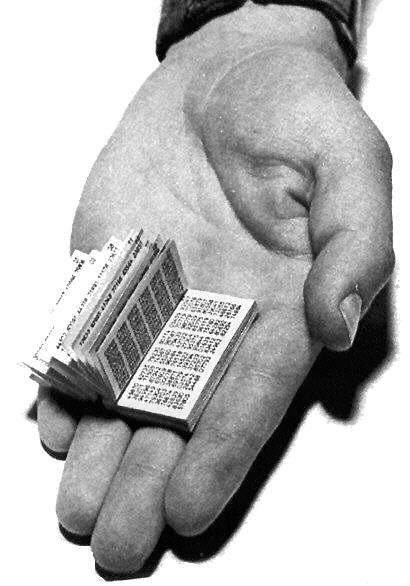

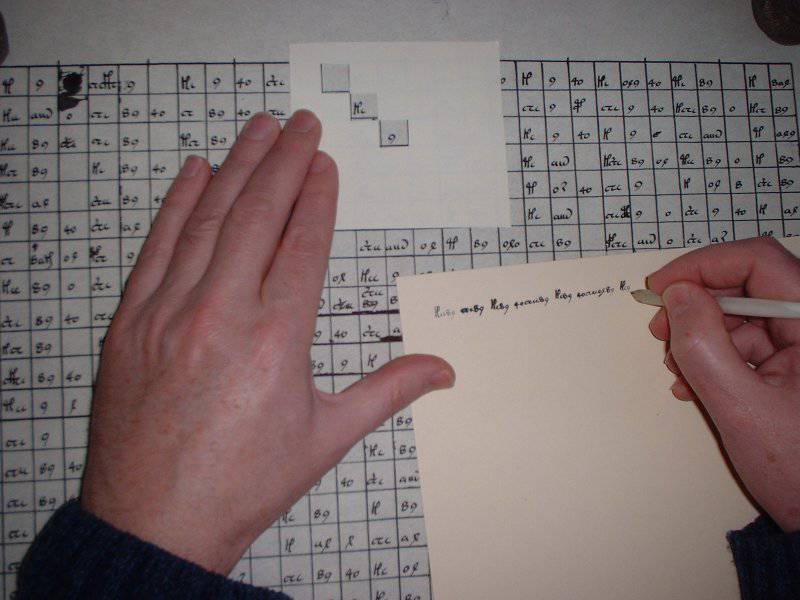

Se utilizan cifrados absolutamente fuertes en los casos en que se debe garantizar la imposibilidad absoluta de descifrar la correspondencia por parte del enemigo. En particular, dichos cifrados son utilizados por agentes ilegales que actúan en el territorio del enemigo y utilizan notas de bloque de cifrado. Un bloc de notas consta de páginas con columnas de números seleccionados completamente al azar y denominadas cifrado de bloque.

Los métodos de encriptación son diferentes, pero uno de los más fáciles es el siguiente. Las letras del alfabeto están numeradas en números de dos dígitos A - 01, B - 02 ... I - 32. Entonces el mensaje "Listo para la reunión" se ve así:

texto plano - LISTO PARA LA REUNIÓN;

abrir texto digital - 0415191503 11 03181917062406;

cifrado de bloque - 1123583145 94 37074189752975;

Texto cifrado - 1538674646 05 30155096714371.

En este caso, el texto cifrado se obtiene mediante la adición significativa del texto digital abierto y el módulo de cifrado 10 (es decir, la unidad de transferencia, si existe, no se tiene en cuenta). El texto cifrado, destinado a la transmisión por medios técnicos de comunicación, tiene la forma de grupos de cinco dígitos, en este caso debería ser: 15386 74648 05301 5509671437 16389 (los últimos dígitos de 4 se escriben de manera arbitraria y no se tienen en cuenta). Naturalmente, es necesario notificar al destinatario qué página utiliza el bloque de cifrado. Esto se hace en un lugar preestablecido en texto plano (números). Después del cifrado, la página de bloque de cifrado utilizada se extrae y se destruye. Al descifrar el criptograma recibido del texto cifrado, el mismo cifrado debe ser restado por el módulo 10. Naturalmente, tal cuaderno debe mantenerse muy bien y en secreto, ya que el hecho mismo de su presencia, si llega a ser conocido por el enemigo, significa el fracaso del agente.

La llegada de dispositivos de computación electrónica, especialmente computadoras personales, significó una nueva era en el desarrollo de la escritura secreta. Entre las muchas ventajas de los dispositivos de tipo computadora están las siguientes:

a) extremadamente alta velocidad de procesamiento de información,

b) la capacidad de ingresar y cifrar rápidamente el texto previamente preparado,

c) la posibilidad de utilizar algoritmos de encriptación complejos y extremadamente fuertes,

d) buena compatibilidad con los medios modernos de comunicación,

e) Visualización rápida de texto con la posibilidad de su rápida impresión o borrado,

e) la posibilidad de tener diferentes programas de encriptación con bloqueo de acceso en una computadora

personas no autorizadas que utilizan un sistema de contraseñas o protección criptográfica interna,

g) universalidad del material cifrado (es decir, bajo ciertas condiciones, un algoritmo de cifrado informático puede cifrar no solo información alfanumérica, sino también conversaciones telefónicas, documentos fotográficos y materiales de video).

Sin embargo, cabe señalar que la organización de la seguridad de la información en su desarrollo, almacenamiento, transmisión y procesamiento debe seguir un enfoque sistemático. Hay muchas formas posibles de filtrar información, e incluso una buena protección criptográfica no garantiza su seguridad, a menos que se tomen otras medidas para protegerla.

Referencias:

Adamenko M. Fundamentos de la criptología clásica. Secretos de cifrados y códigos. M .: prensa DMK, 2012. C. 67-69, 143, 233-236.

Simón C. El libro de las cifras. M.: Avanta +, 2009. C. 18-19, 67, 103, 328-329, 361, 425.

información