El FBI no puede descifrar la correspondencia de terroristas IG

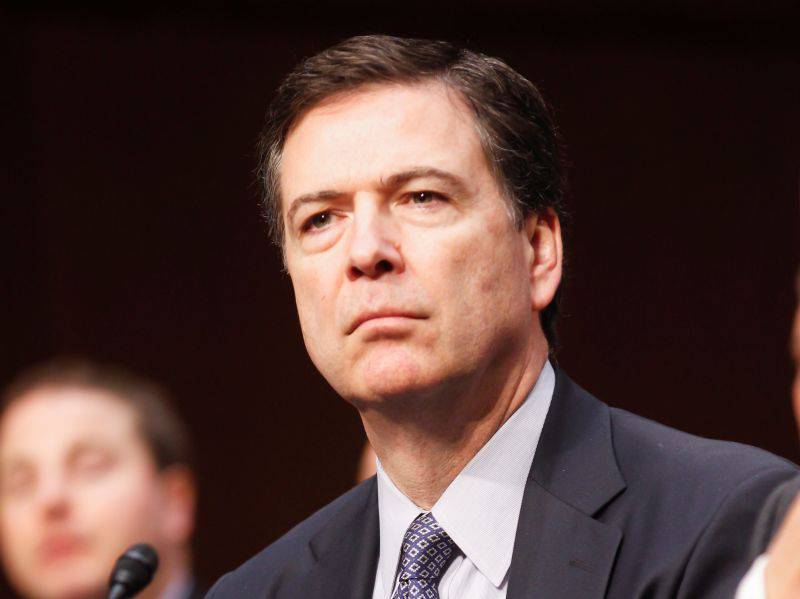

“La oficina supervisa en las redes sociales la correspondencia de los reclutadores con potenciales terroristas, luego de recibir una orden judicial, mira el correo de los ciudadanos que simpatizan con los militantes. Sin embargo, tan pronto como alguien expresa su deseo de convertirse en un terrorista suicida, los terroristas pasan a las plataformas codificadas, desapareciendo en las sombras ", dijo Komi en Nueva York en una conferencia sobre seguridad cibernética.

En la conferencia, se observó que el IG "demostró serios conocimientos de tecnología: los extremistas publicaron varios libros de texto que explicaban cómo evitar la vigilancia electrónica, con un gasto mínimo de dinero, incluido un video de ocho minutos sobre las capacidades de los servicios especiales para hacer tapping y rastrear teléfonos".

Además, los terroristas han compilado una clasificación de dispositivos móviles y aplicaciones móviles que están más protegidas contra intrusiones extranjeras.

El fiscal de Manhattan, Cyrus Vance, se quejó en la misma conferencia de que “incluso una orden judicial no ayudó a acceder a dispositivos móviles en más de cien casos: los nuevos sistemas operativos de Apple. "Y Google no permitió que los investigadores ingresaran teléfonos sin una contraseña de propietario, e incluso las propias compañías de manufactura fueron incapaces de hackear sus productos".

En 2014, el CEO de Apple, Tim Cook, dijo que "la seguridad y privacidad de los usuarios es fundamental para los dispositivos Apple". Según él, Apple "nunca trabajó para el gobierno y los servicios especiales y no les dio acceso a los productos o servicios de la compañía".

información