El "centro de la red" aeroespacial ruso contra los conceptos americanos de "CEC", "Kill Chain" y "Kill Web"

Las ambiciones geopolíticas de las principales superpotencias mundiales que han estado cambiando durante siglos han sido dictadas por sus conceptos estratégicos militares en relación con varias regiones económicamente importantes del planeta durante cientos de años. Ahora, como vemos, los "polos" geo-estratégica firmemente arraigada para el Cercano Oriente, IATR, el Báltico y la región del Ártico, lo que llevó a su militarización inmediata de las fuerzas armadas de los países líderes en el mundo, así como los aliados que se les asignan, los miembros de las diversas alianzas político-militares, Los cuales son hoy los principales participantes del "Big Game". Evaluación del potencial militar de las partes en un gran conflicto regional o global es una tarea muy delicada y compleja para la que las soluciones no serán lo suficientemente simple para comparar, por ejemplo, el número de miembros y de los parámetros técnicos de diversos tipos de maquinaria OTSC militar y Rusia con la misma técnica de la Alianza del Atlántico Norte. Se requerirá un enfoque integrado que combina el análisis de los vínculos sistémicos entre las unidades de esta técnica posible condiciones de combate, teniendo en cuenta la heterogeneidad de los grupos mixtos de tropas. Este hecho está liderando la consideración de las leyes de la guerra centrada en la red.

Tal enfoque, tratamos de aplicar hoy para una evaluación fiable de la capacidad de combate de VKS Rusia y la Marina de los Estados Unidos en el caso de un conflicto militar a gran escala. Este tipo de fuerzas armadas de las dos superpotencias no fueron elegidas absolutamente por casualidad, sino sobre la base de las ambiciones estratégicas de los estados. Por lo tanto, la Marina de los EE.UU. juega un papel clave en el mantenimiento de la influencia occidental en diversas regiones del mundo, que apunta a una política de "hegemonía absoluta"; y los componentes antiaéreos y misiles videoconferencia Rusia, han reforzado tienen un mayor papel defensivo en la industria aeroespacial en nuestro país, así como el impacto táctica y estratégica de la calidad requerida para la venganza adecuada contra el enemigo en las fronteras cercanos y distantes del país: una defensiva típica La política aplicada en el sistema de un orden mundial multipolar en desarrollo.

El ímpetu para escribir esta revisión fue una opinión interesante y muy progresista del Jefe de Estado Mayor Adjunto de la Marina de los EE. UU., Michael Manazir, con respecto a los métodos para librar una guerra moderna en el teatro oceánico, que se expresó en la exhibición Sea Air-Space 2016. Sobre esta base se basará nuestro análisis posterior.

Primero, M. Manazir definió cualquier operación militar exitosa en el futuro no como el resultado de la superioridad de los destructores tecnológicamente superiores del URO, los submarinos nucleares multipropósito o los aviones antisubmarinos, sino como el resultado de un sistema que funciona correctamente en la batalla y que detecta, rastrea, selecciona los objetivos enemigos más importantes, y También su distribución correcta entre todos los enlaces y elementos individuales (unidades) de este sistema. En este caso, incluso los barcos y submarinos que no poseen la superioridad tecnológica de la aviónica y los armamentos pueden obtener lo mejor del enemigo gracias a los neumáticos de transferencia de información táctica más rápidos y eficientes para las condiciones subacuáticas, de superficie, terrestres y aeroespaciales en el área de operación de un grupo de ataque de portaaviones amigable. El Jefe de Estado Mayor Adjunto de la Armada de los Estados Unidos aplicó en relación con el potencial de combate. flota el término "poder agregado" (del latín aggregatio - "unirse"), que habla del poder de todo tipo de barcos, submarinos, cubierta y mar, unidos en un solo "organismo de combate" aviaciónque está cerca de una estructura ideal centrada en la red.

En segundo lugar, en sus juicios, Michael Manazir se basó en los conceptos navales existentes de "Cadena de matanza", "CEC" y "NIFC-CA" y señaló la necesidad de pasar a un nuevo nivel, incorporado en los conceptos desarrollados de "Matriz web", "ADOSWC "Y" NIFC-CU ". ¿Qué hay detrás de estas abreviaturas militaristas?

El ejército de EE. UU. Utiliza el término "cadena de muerte" como una descripción de las tácticas de ataque existentes destinadas a anticipar un ataque enemigo, pero en un sentido general, esta es una táctica agresiva típica. "Kill Chain" consiste en una secuencia de acciones: detección del objetivo, su posterior clasificación, identificación, distribución y preparación de medios de ataque aéreo / submarino para su destrucción, "incautación", apertura de fuego y destrucción de un objetivo. Este concepto se ha utilizado en las fuerzas armadas de los EE. UU. Durante bastante tiempo, pero solo permite que una o varias unidades de combate vinculadas a la red calculen el patrón de la efectividad de la destrucción de un objetivo en particular en un corto período de tiempo. Pero en condiciones de combate difíciles, en una hoja gruesa de REP, cuando los sistemas de comunicación táctica están abrumados con cientos y miles de coordenadas de varios objetivos, la cadena Kill no proporciona la transmisión precisa de datos sobre los resultados de los ataques a otras unidades amigas.

Así, por ejemplo, si la última lownoise polivalente submarino nuclear SSN-23 «Jimmy Carter» (clase «lobo de mar») infligir torpedo o la derrota de misiles buques de superficie confianza del enemigo, sino que continuará durante mucho tiempo para mantenerse a flote, de usos múltiples de combate con base en portaaviones 5 generación F-35B cuerpo de marina de Estados Unidos o de misiles B-1B estratégica puede continuar la operación antibuque contra el barco debido a la falta de información sobre su desactivación, lo que lleva al agotamiento más rápido de la munición, así como innecesario "Improductivo", desde un punto de vista, "los movimientos corporales" máquinas de diversas armas contra un objetivo común táctico.

La aplicación del concepto "Kill Chain" mostró muchos defectos durante la Tormenta del Desierto en 1991. batallones estadounidenses de misiles antiaéreos complejos «Patriot PAC-1», diseñados en el Cercano Oriente para luchar contra los misiles balísticos tácticos iraquíes 9K14 PTRC 9K72 "Elbrus", "fuego amigo" destruyeron el combatiente de la huelga táctica británica "Tornado» GR.4, y también el caza de usos múltiples de la Armada de EE. UU. F / A-18C "Hornet", que fue reconocido por los operadores de AN / MPQ-53 MRLS como OTBR 9-72 "SCUD" iraquí en el segmento inicial de la trayectoria. Debido a la inconsistencia sistémica de las acciones entre el "AWACS", el "Patriot" y la aeronave táctica, estos eventos ocurrieron y requirieron la modernización del concepto.

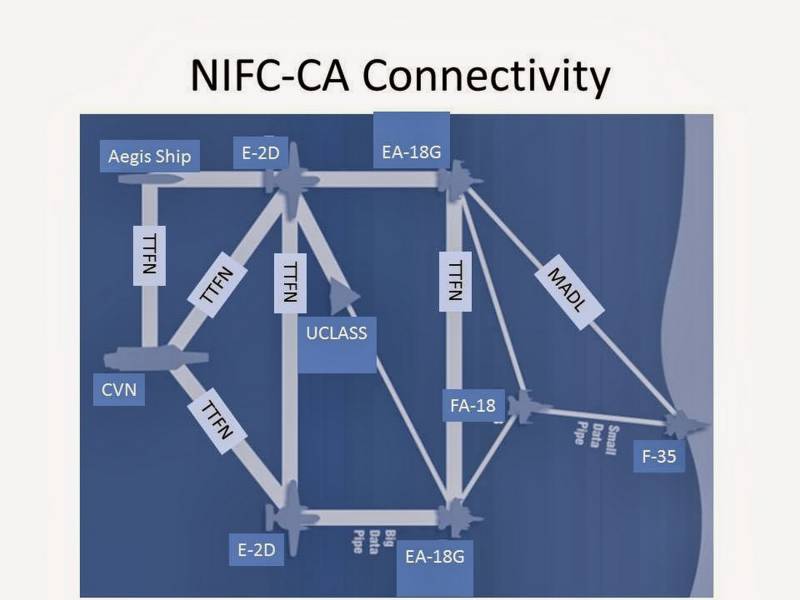

El concepto centrado en la red del siglo XXI de "Kill web" se refiere a las tendencias más prometedoras del ejército estadounidense y, como debería haber ocurrido, su incorporación en el hardware y la inteligencia artificial comenzó precisamente en la Armada, que desempeña para los Estados Unidos el papel decisivo de la dominación mundial. Resuelve todas las fallas del sistema descritas en la "Cadena de muertes" y, además, permite expandir infinitamente la información y la agregación táctica entre varios elementos de combate gracias a la arquitectura de software abierta de la aviónica digital computarizada moderna. Actualmente, el concepto "Kill web" se integra gradualmente en el nivel de enlace en el AUG de la Marina de los EE. UU., Y se presenta hoy por los sub-conceptos de defensa aérea misil / defensa de misiles "NIFC-CA" y defensa "ADOSWC". NIFC-CU. De particular interés para nosotros es precisamente el antiaéreo / antimisiles "NIFC-CA", que forma parte del sistema centrado en la red "CEC". Gracias a la "Capacidad de participación cooperativa" (en ruso, "capacidad de defensa colectiva"), varios elementos de combate de la Armada de los EE. UU. Y la Comisión Internacional de Policía podrán intercambiar información táctica sobre la situación aérea en un sector de teatro en particular. Además, la estructura de la "CEC" incluirá unidades terrestres de la defensa aérea del Cuerpo de Marines de los EE. UU. Y, si es posible, incluso los sistemas de misiles de defensa aérea Patriot PAC-3.

Debido a la presencia de este sistema, se revelaron completamente las capacidades del sistema de control de incendios integrado Control de Incendio Integrado, gracias a lo cual los misiles antiaéreos ERINT podrían golpear un misil de crucero del horizonte, o un UAV según la designación de objetivo del F-35B o del avión de la compañía E-2D "Advanced Hawkeye" ". Los ejemplos son muchos.

NIFC-CA le brinda al sistema IFC oportunidades adicionales para un intercambio de datos completo, basado en la desviación de la estructura jerárquica de la red táctica de intercambio de información Link-16 (TADIL-J). Para el funcionamiento completo del Control de Incendio Integrado, el nuevo concepto prevé la introducción de un nuevo canal de radio adicional para el intercambio de información táctica DDS (Sistema de distribución de datos), que también tiene una frecuencia de salto de alta frecuencia (sintonización de frecuencia operativa seudoaleatoria). Este canal de radio se introduce después de la integración en la unidad CICS de un equipo especializado de intercambio de información táctica REO basado en un solo procesador CEP (Cooperative Engagement Processor), y se desarrollaron varios modelos de equipos basados en CEP para unidades de combate terrestres, marinas o aéreas. : para NK - esto es AN / USG-2, para aviones DRLO de plataforma y en E-2C / D “Hawkeye / Advanced Hawkeye” - AN / USG-3, para PBU de divisiones terrestres de SAMs - AN / USG-5. La modificación de demostración de los dispositivos CEC / NIFC-CA se probó por primera vez en un grupo de ataque de portaaviones liderado por el portaaviones CVN-69 USS "Dwight D. Eisenhower" en el año 1995, más tarde se instalaron en cruceros de clase TRO, en particular, CG-66 USS "Hue City", CG-68 USS "Anzio", CG-69 USS "Vicksburg" y CG-71 USS "Cape St. George ".

El contratista principal de todo el equipo que lleva los conceptos CEC / NIFC-CA en la Marina de los Estados Unidos es la misma eminente empresa Raytheon con el apoyo del Laboratorio de Física Aplicada de la Universidad D. Hopkins. En el recurso estatal news.usni.org, allá por el 23 de enero de 2014, apareció una interesante reseña analítica "Inside the Navy`s Next Air War", donde se consideraron en detalle los detalles tácticos y técnicos de todos los conceptos anteriores, basándose en la opinión de Michael Manazir. Muestra un esquema de acción táctico muy interesante del AUG moderno de la Armada de los Estados Unidos en el momento de una operación ofensiva aeroespacial estratégica en el sector costero del territorio enemigo, además de tener en cuenta el concepto de "NIFC-CA".

Todos los elementos de combate se encuentran aquí en el principio "piramidal". La parte superior de la "pirámide de choque" de la flota estadounidense es el ala del incombustible caza F-35B / C multipropósito, que, en números desde el escuadrón (avión 12) hasta el regimiento aéreo (más del avión 24), entra en el espacio aéreo del enemigo y comienza a explorar la zona costera y el espacio aéreo utilizando el radar aerotransportado AN / APG-81 para la presencia, el tipo y la cantidad de sistemas de defensa aérea terrestres enemigos y los combatientes capaces de representar una amenaza para llevar a cabo un ataque masivo de misiles aéreos del AUG estadounidense. Al mismo tiempo, se pueden realizar batallas aéreas de larga distancia con el uso de misiles AIM-120D para distraer y desgastar a los aviones enemigos antes y durante el ataque principal. Simultáneamente con la implementación de las tareas locales "aire-aire", el sistema óptico-electrónico de observación y navegación con una apertura distribuida AN / AAQ-37 "DAS" detectará la masa de los objetivos aéreos y terrestres del enemigo, transfiriendo toda la información a la guerra electrónica y supresiones muy por detrás Air Grow F / A-18G "Growler", que luego lo retransmite a los brazos de la unidad aerotransportada Hokaev de Advanced Advice, y también selecciona el equipo de radio enemigo más importante para la supresión radioelectrónica.

Lo primero que garantiza la seguridad de la información suficientemente alta del avanzado ligamento de plataforma y cubierta F-35B / C-F / A-18G es el uso del canal de intercambio de información táctica MADL que se encuentra en la banda Ku en las frecuencias de 11 a 18 GHz. Un canal de radio de salto de frecuencia protegido se activará literalmente durante un segundo período de tiempo para transmitir a los Growlers información sobre los objetivos que se encuentran en el borde frontal del teatro. El F-35B en el momento de enviar el paquete de información se ubicará con la desaprobación del kilómetro 3-5 en relación con F / A-18G, lo que evitará parcialmente la supresión de la señal por parte del equipo aéreo en el aire. Este canal de radio táctico de bajo nivel y poco perceptible se denominó "Small Data Pipe", y hoy representa el problema principal en el que KRET y otros desarrolladores nacionales de dispositivos modernos de guerra electrónica deben trabajar. También cabe destacar la presencia del escuadrón de aviación auxiliar “Super Hornet” F / A-18E / F que vuela entre los principales Lightning y Growlers. ¿Para qué se hace?

Lightning está lejos de los Raptors, y en el caso de un combate aéreo independiente con vehículos tan prometedores como Su-35С, T-50 PAK-FA o J-15S chino y J-31, puede sufrir una completa derrota en el espacio aéreo. el adversario Los primeros comenzarán una rápida penetración en las órdenes aéreas de los "Growlers" y "Hokaev", que instantáneamente "cegarán" a todo el estadounidense AUG. El escuadrón "Super Hornets" podrá mantener temporalmente a los combatientes enemigos en las líneas del frente de una "pirámide" debilitada de aire para refuerzos en la forma de otro escuadrón de "Relámpagos", capaz de mantener segura la "patrulla aérea" de AUG. Ante nosotros se encuentra un componente aéreo potente y completo de un sistema de defensa aérea naval con varios escalones y líneas de defensa.

El enlace central ("corazón") del componente aéreo AUG, representado por Advanced Hokaya, el UAV de la plataforma UCLASS y el Super Hornet que los cubre (este último no se indica en el diagrama), ya no se refiere a la base de reconocimiento aéreo, sino al comando y al personal Estructura del grupo de portaaviones. Las patrullas de radar y las aeronaves de guía para la seguridad solo operarán dentro del alcance (bajo cubierta) del Aegis a bordo de CMS con RIM-174 SM-6 ERAM misiles interceptores (es decir, 200-250 km desde el portaaviones insignia), F / A-18E / F un poco más lejos (en 300 - 400 km). Llamamos la atención sobre el tipo de canal de transmisión de datos desde "Growlers" a "Hokaya" y desde "Hokayev a la superficie AUG". Ya existe un canal de radio decimétrico de "larga duración" para transmitir información táctica "TTNT", que es un canal de respaldo "Link-16 / CMN-4". Debido a la gran distancia de los fondos REP del enemigo (más de 700 - 800 km), "TTNT", directamente en 200-300, la zona de kilómetros desde AUG estará protegida de forma estable: es improbable que la iluminación de la información del personal del barco sufra.

Los propios grupos de ataque de portaaviones estadounidenses aumentarán significativamente su potencial antiaéreo / antimisiles en los próximos años al reemplazar la estación de antena MRLLS AN / SPY-1D (V) existente con el posible radar AMDR, que, en lugar de los proyectores de radar 1, tiene iluminación AN / SPG -62 recibirá arrays de antenas multicanal de alta calidad capaces de "capturar" varias docenas de objetivos aéreos a la vez. Los misiles interceptores RIM-174 ERAM fijarán el efecto debido a la presencia de ARGSN, capaz de obtener la designación de objetivo de "Ajis", y de "Grouler", y de "Lightning". Superar la defensa antimisiles de tal AUG será bastante difícil: solo las Fuerzas Aéreas de China y Rusia y la Armada podrán llevar a cabo la destrucción de dicho complejo naval en un período de tiempo determinado.

Una tarea igualmente importante es una defensa aérea / misil decente del territorio a partir de los ataques de la Armada AUG avanzada.

DEL NETCENTRISMO DE FLOTSKY AL NETCENTRISMO MILITAR-AIRE

Si el progreso de la coordinación del sistema del siglo XXI en los Estados Unidos ha afectado en gran medida al principal componente de ataque del ejército, las fuerzas navales, entonces hemos tocado el componente de defensa sobre todo: la Fuerza Aérea y la Defensa Aérea, porque estos tipos de VKS siempre deberían estar listos para reunirse "amablemente" Miles de misiles de crucero estratégicos de la OTAN, así como cientos de unidades de aviación tácticas armadas con misiles anti-radar HARM y ALARMA de bajo perfil, bombas de planificación, misiles ADM-160C "MALD-J", así como el contenedor más complejo Múltiples contramedidas electrónicas.

Sin lugar a dudas, la base aquí se compone de numerosas divisiones de misiles antiaéreos y regimientos de varias modificaciones de los Trescientos (C-300PS, C-300PM1, C-400 Triumph, C-300B / B4), Buk-M1 / 2, y también numerosos sistemas de misiles antiaéreos de defensa aérea militar ("Tor-М1 / В", "Tor-М2", "Armor-С1", "Tungusska-М1", "Arrow-10М4", "Gyurza", "Igla-S" , "Sauce", etc.); pero sin el enlace y el soporte integrados en la red para la aviación de defensa aérea, todos estos sistemas no se verían tan amenazadores como lo vemos hoy.

Todo esto se proporciona hoy con un exclusivo sistema de control automatizado para unidades de misiles antiaéreos a nivel de la brigada ASU Polyana-D4М1 como parte del sistema de defensa de misiles antiaéreos, así como con la batería unificada RNZhir 9-NNXX como parte del sistema militar antiaéreo. "Polyana-D737М4" recopila información táctica sobre la situación aérea del radar terrestre-DRLO ("Sky-U", "Sky-M", "Opponnik-G", "Gamma-C1", 1- X96, etc.), Los sistemas de radar Shmel-M instalados en la base A-6U y otras instalaciones RTR / XEM, y luego analizan sus rutas, seleccionan los objetivos más peligrosos y / o prioritarios y realizan la distribución y selección de los puntos de control de combate (PBU) con misiles antiaéreos. divisiones / equipos. Las altas características computacionales de los dispositivos informáticos de intercambio y visualización de datos PBU MP50RPM, KSHM MP06RPM y ARM 02С9 se realizan gracias a la moderna base de elementos de microprocesador con alto rendimiento, así como a los módulos de transferencia de datos de alta velocidad. “Polyana-D929М4” es capaz de “conducir” a 1 acompañado de objetivos en el aire provistos con un radar de rayos X, y también almacena información en la memoria sobre las coordenadas VC de 255 rastreadas en el modo de revisión. El procesamiento de la información es manejado por operadores 500 en ARM modernas con IMF de cristal líquido, y el comando y personal AARM 8C9, equipado con una pantalla LCD de gran formato, ayuda a sistematizar la información en una interfaz táctica visual.

Las mayores capacidades en el sistema de defensa de misiles "Polyana-D4М1" pueden manifestarse simultáneamente junto con el complejo de radar "Sky-M" 55ЖХ6М más poderoso capaz de detectar armas de ataque aéreo en el espacio cercano a distancias hasta 1800 km (en modo sectorial), así como con un avión DLA A-50U, capaz de detectar objetivos remotos de bajo perfil a distancias de 150 a 200 km. Por encima de la zona cubierta se establece espacio aéreo cerrado totalmente visto. "Glade" es capaz de recibir información simultáneamente a partir de fuentes 3-x y transmitirlo 6-cinco clientes, que pueden incluir: puntos de mando y de control 5N63S, 54K6E, 9S457M y 55K6E (de S-300PS / PM1 / y C-400 «Triumph », Respectively), así como las unidades de tropa de las familias Thor, Tungussk y Strela-10, pero solo a través de un intermediario, integrado en el sistema de control e información de combate de brigadas, el UXP 9-737" Ranzhir ".

"Ranzhir", hasta cierto punto, también es un sistema de control automatizado, pero su capacidad, rango de comunicación y el número de tipos de sistemas de interfaz están muy limitados. UBCF "Ranzhir" es capaz de procesar solo 24 seguido del paso del CC, y 48 - analizado, es decir, 10 es más corto que "Poliana-D4М1", el tiempo de ejecución de una designación de objetivo es 5 segundos (para Polyana es 1 segundo), solo las armas de la Fuerza Aérea pueden ser consumidores, debido a que 9С737 solo puede participar en el rango de defensa aérea / defensa de misiles cercanos , pero con una "negrita" más en la forma del elemento principal de la defensa de las "zonas muertas" de los sistemas de misiles antiaéreos de largo alcance. Hay un "ranzhirov" rastreado y la segunda ventaja: el tiempo de implementación, que es solo de 5 minutos, el "Glade" puede ser de hasta 35 minutos. El complejo es capaz de emitir simultáneamente la designación de objetivo 4 para los consumidores, y recibir información de Polyana, helicópteros DRLOU dentro del radio 30 del km y del radar Kupol de 9C18М1 de los sistemas de radar de revisión y focalización (Buk-М1).

Posteriormente desarrollado en 1987, UBKP "Ranzhir" se mejoró profundamente. La nueva versión se llama "Ranzhir-M" (9C737M). De las principales diferencias con respecto al producto base, vale la pena señalar que casi 3 multiplicó por el aumento del rendimiento de las rutas de destino (aumentó de 24 a 60), el tiempo de implementación de una designación de destino se redujo a 2 segundos, la cantidad de canales de comunicación aumentó a 5. Gracias a la modernización de la base de elementos radioelectrónicos, la lista de consumidores tácticos de conexión de conexión también incluyó los sistemas de defensa aérea portátiles Igla-S y, posteriormente, Verba, que están equipados con tabletas especializadas para mostrar marcadores de objetivos aéreos que se aproximan. Además de la distribución automática de designaciones de objetivos desde el helicóptero VKP / DRLO para BM ZRSK, el producto 9С737М es capaz de sistematizar los objetivos acompañados de 6 ЗРСК. Por ejemplo, si el X-NUMX del complejo Tor-M3 y el 1 del complejo Tungusska-M3 conectado al complejo de misiles de defensa aérea Ranger se excluyen casi por completo de la brigada de misiles antiaéreos de la brigada de misiles antiaéreos, es completamente imposible aprovechar los mismos medios de ataque aéreo de varios por encima de ZRSK / ZRAK. Esto, en primer lugar, en 1 - 1,2 veces reduce los misiles inútiles, y en segundo lugar, aumenta el canal objetivo general útil de una brigada de misiles antiaéreos en aproximadamente la misma cantidad. “Ranzhir-M” tiene una memoria física aumentada de la memoria de los objetivos detectados por las fuentes de datos del radar: la memoria puede contener las coordenadas 1,6 de los objetivos observados. El Ranzhir-M mejorado, desarrollado por el Radiozavod OJSC basado en Penza en 170, tiene el chasis con seguimiento GM-90, mientras que el Ranzhir se basó en el chasis MT-LBu, unificado con el complejo Tor-М1.

Los operadores "Ranzhir-M" tienen la disposición de 4 AWP sobre la base de las computadoras modernas "Baguette-21" (comandante, operador del entorno de RL y operador de radio) y "Baguette-41" (AWS adicional). Existe un sistema de ubicación topográfica basado en GLONASS / GPS, así como medios optoelectrónicos para la documentación de video y el análisis de la interceptación de objetivos por parte de los registradores de brigadas.

La última versión de "Ranzhira", creada para la versión modular de ZRSK "Tor-М2КМ", se presentó por primera vez en MAKS-2013. El rendimiento de los indicadores UDCP “Ranzhir-М1” (9С737МК) alcanzó los indicadores “Polyana-D4М1”: el nuevo centro de comando unificado es capaz de mostrar marcadores de destino en las IMF hasta 255. El procesamiento de un solo objetivo puede ser 500 segundo. El rango instrumental del espacio aéreo observado del “Ranzhir-М1” alcanza 1 km, lo que confirmó la integración de software y hardware con todas las modificaciones de los SAM С-200ПМ300. Todos los "Razhira" anteriores junto con los "Trescientos" no funcionaron. Por lo tanto, el personal de OJSC Radiozavod incorporó las mejores cualidades de Polyana y Ranzhira en el producto 1С9MK, lo que les permite trabajar en la defensa aérea / de misiles de largo alcance también. Colocado en el chasis con ruedas, TATA "Ranzhir-M" tiene una movilidad significativamente mayor en carreteras y superficies de terreno seco, lo que permite el despliegue mucho más rápido que las modificaciones iniciales. De hecho, desde un centro de comando de brigada unificada "Ranzhir-М737" se convirtió en un sistema de control automático completo, equivalente en el nivel "Poliana-D1М4", y estos dos sistemas no podrán convertir nuestra defensa aérea en un solo "organismo" centrado en la red, saturado de información para más de una década. "Capaz de contrarrestar cualquier amenaza aeroespacial del enemigo más allá.

información