Enigma y un teléfono cuántico por 30 millones de rublos

"Enigma"

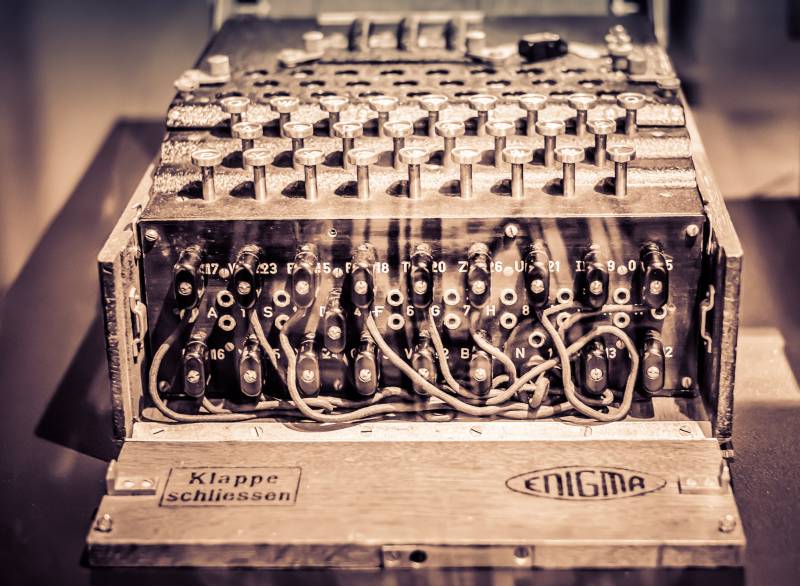

Los rotores "Enigma" tenían 26 posiciones - de acuerdo con el número de letras del alfabeto latino. Tres rotores, cada uno con un cableado de contactos único y una velocidad de rotación diferente, por ejemplo, el tercer rotor, después de cada carrera (letra codificada), giró inmediatamente 2 pasos hacia adelante. En lugar de una simple sustitución alfabética A → B, el cifrado Enigma parecía un conjunto de letras sin sentido, donde una letra del texto cifrado podría significar letras diferentes del texto real. La primera vez que "A" se pudo codificar como "T", la próxima vez que la máquina reemplazó "A" con "E", etc.

Para leer este mensaje, la parte receptora tenía que colocar los rotores en la misma posición inicial. La posición inicial de los rotores (la clave del día, por ejemplo, QSY) era un secreto conocido solo por los operadores alemanes de Enigma. Aquellos que no tenían la clave, pero querían leer los mensajes, necesitaban revisar todas las combinaciones posibles.

Tales combinaciones reclutaron 263 = 17576. Con la debida diligencia y la motivación, el grupo de decodificadores podría pasar y encontrar la clave correcta todo el día.

El aumento de la fuerza de cifrado debido a un mayor número de rotores amenazaba con un aumento inaceptable en la masa y el tamaño de la máquina. Pero luego Arthur Sherbius, el creador de Enigma, fue al truco. Hizo que los rotores fueran extraíbles e intercambiables, ¡lo que aumentó de inmediato el número de combinaciones en 6 veces!

Y para que el decodificador enemigo finalmente hierva los sesos, Sherbius entre el teclado y los rotores coloca el panel de conexión, que fue reemplazado por letras. Por ejemplo, la letra "A" se transformó en "E" mediante un panel, y los rotores reemplazaron nuevamente a E → W. El kit "Enigma" tenía seis cables que el operador conectó a los pares de letras 6 en el orden especificado. Cada día es diferente.

El número de opciones de conexión 6 para pares de letras en un panel de caracteres 26 fue 100391791500.

El número total de claves Enigma posibles, al usar tres rotores intercambiables y un panel de conmutación, fue 17576 * 6 * 100391791500 = número, ¡que se pudo buscar por fuerza bruta en la era del Universo!

¿Para qué son los rotores?

El panel de parcheo le dio a 7 órdenes de magnitud más claves que voluminosos rotores, pero solo no pudo proporcionar suficiente fuerza de cifrado. Sabiendo ¿Qué letras en lengua alemana se usan más a menudo?y que, con menos frecuencia, el adversario mediante el método de análisis de frecuencia podría determinar cómo se produce la sustitución y descifrar el mensaje. Debido a la rotación continua entre sí, los rotores proporcionaron más encriptación de "alta calidad".

Juntos, los rotores y el panel de parches dieron una gran cantidad de claves, mientras que al mismo tiempo privaban al adversario de cualquier oportunidad de usar el análisis de frecuencia al tratar de descifrar mensajes.

"Enigma" fue considerado absolutamente inexpugnable.

El cifrado "Enigma" se abrió en un tiempo significativamente menor que la edad del universo

La joven matemática Marian Reevsky necesitaba una idea brillante y un año para recopilar estadísticas. Después de eso, el cifrado alemán comenzó a leerse como los periódicos matutinos.

En resumen: Rejewski utilizó la vulnerabilidad que es inevitable cuando se utiliza cualquier equipo. Con toda la estabilidad criptográfica de Enigma, era demasiado imprudente usar el mismo código (posición de los rotores) durante las horas 24: los oponentes acumularon una cantidad peligrosa de datos estadísticos.

Como resultado, se aplicaron códigos de una sola vez. Cada vez antes del comienzo del mensaje principal, el remitente transmitía un texto duplicado (por ejemplo, DXYDXY, SGHNZK en forma cifrada): la posición de los rotores para recibir el mensaje principal. La duplicación fue obligatoria debido a la interferencia de radio.

Sabiendo que Letra 1-i y 4-i: siempre la misma letraque en el primer caso se encripta como "S", y luego como "N", Reevsky construyó minuciosamente las tablas de correspondencia, analizando largas cadenas de reconstrucciones e intentando comprender cómo se instalaron los rotores. Al principio, no prestó atención al panel de conexiones; ella intercambió monótonamente los mismos pares de letras.

Un año después, Reevsky acumuló suficientes datos para determinar rápidamente la clave para cada día utilizando las tablas.

El cifrado adquirió vagos contornos del texto alemán con errores de ortografía, una consecuencia de la sustitución de las letras en el panel de conmutación. Pero para Reevsky, graduado de la Universidad de Poznan, un lugar que era parte de Alemania antes de 1918, no fue difícil captar intuitivamente el significado y configurar el panel combinando los pares de letras necesarios.

Parece simple ahora que se dio la idea y se explicó la idea de separar el trabajo de los rotores y el panel de enchufes. Hackear Enigma fue un verdadero ejercicio de lluvia de ideas que requirió trabajo duro y talento matemático.

Los alemanes intentaron aumentar la fuerza de cifrado.

Al final de 1930, los alemanes mejoraron el Enigma agregando dos rotores adicionales (No. 4 y No. 5, que aumentaron el número de combinaciones de 6 a 60) y aumentaron el número de cables, pero el pirateo Enigma ya se ha convertido en una rutina. Durante los años de guerra, el matemático inglés Alan Turing encontró su propia solución hermosa, usando el contenido estereotipado de los mensajes (la palabra más húmeda en el informe meteorológico diario) y construyó computadoras analógicas, poniendo el mensaje Enigma descifrado en la corriente.

В historias Con la ruptura de Enigma, el notorio "factor humano" jugó un papel, una traición a uno de los empleados del servicio de comunicación alemán. Mucho antes de la guerra y la captura del Enigm capturado, los oponentes de Alemania aprendieron el esquema de cableado en los rotores de la máquina de cifrado para la Wehrmacht. Por cierto, en 1920-s. Este dispositivo estaba disponible gratuitamente en el mercado civil para las comunicaciones corporativas, pero su cableado difería del Enigma militar. Entre los documentos enviados, apareció el manual de instrucciones: quedó claro lo que significan las seis primeras letras de cualquier mensaje (código de una sola vez).

Sin embargo, debido al principio de funcionamiento, el acceso al Enigme en sí no significaba nada. Se requerían Shifroknigi con ajustes específicos para cada día del mes actual (orden de los rotores II-I-III, posición de los rotores QCM, las letras en el panel están conectadas A / F, R / L, etc.).

Pero el decodificador Enigma lo hizo sin cifrado, analizando manualmente el número con ceros 16.

Fortaleza digital

Los métodos de cifrado por computadora implementan los mismos principios tradicionales de reemplazo y reorganización de caracteres según un algoritmo dado como el Enigma electromecánico.

Los algoritmos informáticos son extremadamente complejos. Al ser ensamblado como una máquina mecánica, tal sistema tendría dimensiones increíbles con un gran número de rotores girando a velocidades variables y cambiando la dirección de rotación cada segundo.

La segunda diferencia es el código de máquina binario. Cualquier carácter se convierte en una secuencia de unos y ceros, por lo que es posible intercambiar los bits de una letra con los bits de otra letra. Todo esto proporciona una muy alta resistencia a los cifrados informáticos.

Sin embargo, como lo ha demostrado la historia de Enigma, hackear tales algoritmos es solo una cuestión de poder computacional. El cifrado más complejo, basado en los principios tradicionales de permutación y reemplazo, pronto será "revelado" por otro supercomputador.

Para asegurar la fuerza criptográfica, se requieren otros cifrados.

Un cifrado que lleva millones de años descifrar.

En las últimas décadas, el cifrado de "clave pública" se considera el método de cifrado más robusto y confiable. Sin necesidad de intercambiar claves secretas. y algoritmos por los cuales los mensajes fueron encriptados. Una función irreversible es como una cerradura inglesa: no necesita una llave para cerrar la puerta. La clave es necesaria para abrirla y solo el propietario (la parte receptora) la tiene.

Las claves son el resultado de dividir números primos gigantes con el resto.

La función es irreversible no por las prohibiciones fundamentales, sino por las dificultades de descomponer grandes números en factores por un período razonable. La escala de "irreversibilidad" se demuestra mediante sistemas de transferencia interbancaria, donde los cálculos utilizan números que consisten en 10300 números

El cifrado asimétrico se utiliza en todas partes en el trabajo de los servicios bancarios, mensajeros instantáneos, criptomonedas y luego en todos los lugares donde es necesario ocultar información de miradas indiscretas. Más fiable que este esquema aún no ha llegado a nada.

Teóricamente, todo lo que es creado por una persona puede ser roto por otro. Sin embargo, como lo demuestran los eventos recientes, las agencias reguladoras gubernamentales se ven obligadas a buscar las claves para los desarrolladores de mensajeros instantáneos a través de la persuasión y las amenazas. La persistencia de los cifrados de clave pública está mucho más allá de las capacidades del criptoanálisis moderno.

Teléfono Quantum para 30 millones.

El desencadenante para escribir un artículo fue un video publicado en Youtube, que aparece al azar en la lista de "recomendaciones" para ver. El autor no es un suscriptor de dichos canales debido a su estereotipo y su falta de sentido inútil.

No es un anuncio. No antipublicidad. Opinión personal.

Un bloguero rompe los argumentos de otro que reclama una "estafa de corrupción" con la creación de un teléfono cuántico doméstico.

Un opositor escéptico habla sobre una copia del Teléfono de Quantum QP de ViPNet encontrado, vendido en Internet por dólares de 200. Su oponente se opone: los "tubos" no tienen nada que ver con eso, los creadores usaron cualquier dispositivo que se encontrara a mano. La característica clave de ViPNet QSS Phone está en la "caja" del servidor dentro de la cual se forman los fotones. Es el "servidor" que justifica la etiqueta de precio en 30 millones de rublos.

Ambos bloggers demuestran un completo desconocimiento del tema y la incapacidad de pensar y analizar la información. Hablar de un teléfono cuántico no debe comenzar con "tubos" y "servidor", sino del principio de trabajoDe lo que todo se dice en el comunicado oficial.

Con la ayuda de los fotones solo se transmite la clave secreta, con la que se encripta el mensaje principal. De este modo, según el desarrollador, se garantiza el mayor grado de protección de la clave. El mensaje en sí se transmite en forma cifrada a través del canal normal.

(Momento en el video 6: 09.)

Ambos bloggers no prestaron atención a esto. Pero si el autor era un comprador potencial, le haría a los desarrolladores un par de preguntas:

1. La criptografía es la ciencia de cómo leer el cifrado sin una clave. En otras palabras, la falta de una clave no garantiza que el mensaje no pueda ser descifrado y leído. Un ejemplo sorprendente es la historia de Enigma.

2. Si estamos hablando de la transferencia de cualquier "clave secreta", significa cifrado con los algoritmos tradicionales de reemplazo / permutación. Lo que hace que el cifrado sea incluso menos criptográfico frente a las modernas herramientas de piratería.

Como usted sabe, el más confiable es el cifrado con una "clave pública", donde no se transmite ninguna clave a ninguna parte. ¿Cuál es el valor y la importancia de un canal cuántico?

Micromundo místico

¿Dispositivos convencionales con características inusuales? Razonaremos en términos lógicos. Los creadores de ViPNet QSS Phone se apresuraron claramente con la introducción de un "teléfono cuántico" en el mercado de dispositivos de comunicación. Con el ancho de canal disponible, que no permite que el mensaje se transmita en su totalidad y el rango alcanzado en 50 km, tal sistema no tiene un valor práctico.

Al mismo tiempo, la historia del criptófono ha demostrado que Rusia está realizando investigaciones en las líneas del frente de la ciencia y la tecnología modernas, en el campo de la comunicación cuántica.

La comunicación cuántica va más allá de la criptografía habitual (ocultando el significado de un mensaje) y la esteganografía (ocultando el hecho de enviar un mensaje). Los bits de información, encriptados en forma de fotones, reciben un nivel adicional de protección. Sin embargo, esto no tiene nada que ver con el cifrado.

Las leyes fundamentales de la naturaleza no permiten interceptar un mensaje sin medir (y por lo tanto no cambiar) los parámetros de los fotones. En otras palabras, los conversadores confidenciales sabrán inmediatamente que alguien estaba tratando de escucharlos. Hola ...

información