Secretos de la guerra submarina. Parte dos

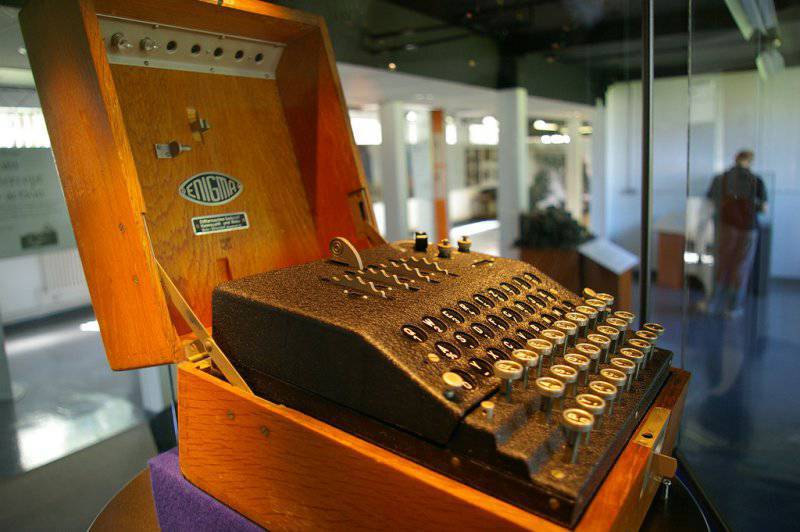

Una de las mayores sensaciones técnicas de 1928 del año fue la invención del ingeniero berlinés A. Krich, quien proclamó una revolución en el negocio de las criptografías. Y, de hecho, el inventor propuso reemplazar la larga y laboriosa decodificación manual del texto con el trabajo de una máquina de encriptación automática. La idea de Krych fue fenomenalmente simple. Imagine una máquina de escribir cuyos caracteres en las teclas no coincidan con los caracteres en las palancas de letras. Si en una máquina de este tipo, toca el texto del mensaje, en el papel, en lugar de él, obtiene un abracadabra completo: un conjunto caótico de letras, números y signos de puntuación. Pero si ahora se encuentra en la misma máquina de escribir de este mismo abracadabra, en el papel se obtendrá automáticamente el texto original del mensaje.

Este esquema simple Krih mejoró significativamente. No tomó una simple, sino una máquina de escribir eléctrica, en la que las llaves y las palancas de las letras están conectadas al relé. Rompiendo los conductores e insertando un enlace intermedio entre ellos: el interruptor, Creech tuvo la oportunidad de mezclar los cables en cualquier orden simplemente intercambiando los enchufes en el panel exterior del dispositivo. El secreto principal del dispositivo no era su dispositivo, sino la clave: la ubicación de los enchufes, que solo conocen el remitente y el destinatario.

Un mecanógrafo ordinario, trabajando en el aparato Krik, tradujo el texto del remitente en un conjunto de caracteres sin sentido. Con este conjunto, enviado por correo, telégrafo o radio, el destinatario realiza la operación inversa y recibe el envío descodificado. Al mismo tiempo, los mecanógrafos que realizaron el trabajo de criptógrafos experimentados con alta velocidad no podían tener ni idea acerca de la clave, los códigos o la criptografía en general.

La máquina criptográfica de Crych se probó con éxito en 1928 durante el vuelo de uno de los zepelines a través del Atlántico: los mensajes de radio de la aeronave con una velocidad previamente inalcanzable fueron descifrados por el Departamento Aéreo Alemán y enviados a la prensa. En aquellos días, la prensa mundial anunciaba una máquina de escribir que pesaba solo 4 kg y defendía a todas las marcas 1500. La garantía de los despachos secretos, escribieron los periódicos, está completa.

Basado en la máquina comercial Krih de Enigma G, los criptógrafos militares reemplazaron su interruptor de enchufe con un sistema de engranaje y rotor más avanzado y rico en características y recibieron la máquina avanzada Enigma M. Criptografías flota y se han realizado una serie de mejoras en este diseño, mejorando aún más la confiabilidad de las comunicaciones cifradas. Además, la flota, a diferencia del ejército y aviación, toda la correspondencia administrativa pasó comunicaciones terrestres. En la primera oportunidad, estableció comunicaciones por cable y usó la radio solo cuando no había otras posibilidades. Pero aquí se tomaron todas las precauciones.

Como se sabe, la flota inglesa a lo largo de la guerra usó solo un cifrado, en el que se realizaron cambios periódicamente. Los alemanes abordaron este tema mucho más seriamente y usaron más de diez cifrados diferentes. Por ejemplo, los asaltantes de superficie del Führer utilizaron un código con el nombre en clave Hydra cuando operaban en los mares del Norte y el Báltico, y utilizaron otro código en las aguas del Mediterráneo y el Mar Negro. La flota submarina de la Alemania fascista tenía sus propios códigos. Si el barco estaba aterrorizado por las comunicaciones aliadas en el Atlántico, entonces se le ordenó comunicarse con la clave de Tritón y, en caso de ir al mar Mediterráneo, cambiar el código a la clave de Medusa, etc. Cada mes, la mayoría de las cifras cambiaban y los pequeños detalles cambiaban todos los días. Además, una señal corta que era difícil de detectar para las estaciones de búsqueda de dirección podría cambiar el cifrado en cualquier momento. Por ejemplo, una señal compuesta de letras alfa griegas, prescribe el uso del cifrado de Neptuno, la señal beta-beta: el cifrado de Tritón, etc.

Como se sabe, la flota inglesa a lo largo de la guerra usó solo un cifrado, en el que se realizaron cambios periódicamente. Los alemanes abordaron este tema mucho más seriamente y usaron más de diez cifrados diferentes. Por ejemplo, los asaltantes de superficie del Führer utilizaron un código con el nombre en clave Hydra cuando operaban en los mares del Norte y el Báltico, y utilizaron otro código en las aguas del Mediterráneo y el Mar Negro. La flota submarina de la Alemania fascista tenía sus propios códigos. Si el barco estaba aterrorizado por las comunicaciones aliadas en el Atlántico, entonces se le ordenó comunicarse con la clave de Tritón y, en caso de ir al mar Mediterráneo, cambiar el código a la clave de Medusa, etc. Cada mes, la mayoría de las cifras cambiaban y los pequeños detalles cambiaban todos los días. Además, una señal corta que era difícil de detectar para las estaciones de búsqueda de dirección podría cambiar el cifrado en cualquier momento. Por ejemplo, una señal compuesta de letras alfa griegas, prescribe el uso del cifrado de Neptuno, la señal beta-beta: el cifrado de Tritón, etc.Los criptógrafos de la flota fascista también se encargaron de proteger su sistema de cifrado, incluso si la nave con el Enigma y todas las instrucciones adjuntas cayeron en manos del enemigo. Las instrucciones y los programas de cifrado se imprimieron en papel, que tenía una propiedad única: se disolvían en agua en cuestión de segundos, lo que aseguraba su destrucción en caso de que un naufragio se ahogara o capturara. Y si estos documentos, sin embargo, cayeran en manos del enemigo, podría leer el cifrado de los alemanes por no más de un mes, hasta que la introducción de nuevas tablas de códigos lo arrojara a la posición original.

En resumen, parece que hay buenas razones para considerar que el sistema de cifrado alemán es prácticamente inaccesible para la piratería. Y si es así, entonces el éxito de la lucha aliada con los submarinos en el Atlántico resulta ser verdaderamente misterioso. Después de todo, el radar y la dirección de la radio por sí solos no son suficientes para una guerra antisubmarina efectiva.

Los cálculos simples muestran que para la iluminación continua de toda la superficie del Atlántico Norte con las capacidades técnicas de ese momento, era necesario mantener constantemente en el aire a miles de bombarderos 5-7. Para garantizar el servicio las 24 horas del día, esta cifra tendría que aumentarse a miles de máquinas 15-20, lo cual era completamente imposible. En realidad, los Aliados no podían asignar más que bombarderos 500 a la tarea, es decir, en 30-40 veces menos. Esto presupone la existencia de algún sistema muy eficaz que permita limitar el campo de búsqueda a un nivel en el que puedan manifestarse las ventajas de los radares instalados en estos relativamente pocos aviones.

La red de estaciones de radiogoniometría permitió determinar con suficiente precisión en el océano las coordenadas en que los submarinos que estaban en la posición de la superficie intercambiaron radiogramas entre sí o enviaron informes a la sede costera. Además, incluso fue posible restaurar las rutas de los submarinos. Sin embargo, estos hallazgos en la dirección de la radio no permitieron predecir nuevos movimientos de submarinos y saber de antemano dónde iban a salir a la superficie. Mientras tanto, muchos comandantes informaron que sus submarinos fueron atacados desde el aire a los pocos minutos de la transición a una posición de superficie; Resultó que los aviones de la aviación aliados conocían de antemano el área de ascenso y esperaban allí un submarino. Además, los aliados sospecharon rápidamente y destruyeron buques de suministro, y los convoyes aliados cambiaron bruscamente de rumbo y evitaron los lugares donde los barcos nazis los esperaban.

Algunos oficiales de Headgear Dinnitsa informaron más de una vez a las autoridades que el enemigo había adivinado los códigos navales alemanes, o que había traición y espionaje en la sede. "Revisamos nuestras instrucciones de secreto una y otra vez, tratando de obtener una garantía total, si es posible, de que el enemigo no podría reconocer nuestras intenciones", recordó Dönitz después de la guerra. "Revisamos infinitamente nuestros sistemas de cifrado para asegurarnos de que fueran completamente impenetrables ..." Y cada vez todo se reducía solo a las medidas de secreto: reduciendo el número de personas autorizadas a cifrar la correspondencia, introduciendo medidas de seguridad aún más estrictas a la velocidad del comandante de submarinos. En cuanto a los cifrados, aquí los principales expertos "negaron por unanimidad la capacidad del enemigo para leer radiogramas al descifrarlos, y basándose en estas intenciones, el jefe de inteligencia naval siempre respondía a todos aquellos que dudaban que los cifrados fueran absolutamente confiables.

Sin embargo, lo imposible resultó posible: los británicos dividieron los códigos de la flota fascista. Este hecho fue uno de los secretos más cuidadosamente ocultos de la Segunda Guerra Mundial por los británicos. La primera información sobre cómo se logró esto se dio a conocer solo en medio de los 70-s después de la publicación de los libros del oficial francés Bertrand y de los oficiales británicos de aviación y marina Winthröbem y Beazley. Pero más sobre eso en la siguiente parte ...

To be continued

Referencias:

Bush H. Tercera flota submarina del Reich. Submarinos alemanes en la guerra, que casi se ganó. 1939-1945

Dennitz K. Diez años y veinte días.

Ivanov S. U-boot. Guerra bajo el agua // Guerra en el mar. No.7.

Smirnov G. historia tecnología // inventor racionalizador. 1990. No.3.

La guerra submarina de Blair K. Hitler (1939-1942). "Cazadores".

Biryuk V. Operaciones secretas del siglo XX.

información